|

Главная Случайная страница Контакты | Мы поможем в написании вашей работы! | |

Матрица смежности графа А

|

|

| Полустепень Исхода | |||||||||

| Полустепень Захода |

Матрица смежности графа В

| полустепень исхода | |||||||

| Полустепень Захода |

Матрица возможных подстановок (С)

| А1 | А2 | А3 | А4 | А5 | А6 | А7 | А8 | Количество подстановок | ||||||||||||

| В1 | ||||||||||||||||||||

| В2 | ||||||||||||||||||||

| В3 | ||||||||||||||||||||

| В4 | ||||||||||||||||||||

| В5 | ||||||||||||||||||||

| В6 | ||||||||||||||||||||

Рис. 6. Матрицы смежностей А,В и С.

Первоначальное заполнение матрицы возможных подстановок (С) производится путем анализа полустепеней исхода и захода исходных графов по правилу:

“1”, еслиs(B,bi) ≤ s(A, ai) and s(B,bj) ≤ s(A, aj)

Сij=

“ “, в остальных случах

Выполнена процедура Prov_0_str. Pr_0 = 0 переход на Prov_1_str.

Prov_1_str => Pr_1 = 0 переходнаPrioritet.

Prioritet (c наименьшим числом подстановок две строки (1-я и 2-я).Выбор первой строки и присвоение ей первого приоритета).PrTab[1] = 1; Mirage =’2’; PrEnd = 0; переход на Mirage1;

Mirage1. Определена активная ячейка C[1,2], т.е. выдвинута гипотеза, что B1↔A2. На основании этой гипотезы получаем: C[1,3],C[4,2],C[5,2] = ‘2’; PrExit = 0; Pr_0 = 0. Переход на Mirage3.

Mirage3. В связи с тем, что B1 имеет исходы в B3,B4,B6 (B1àB3,B4,B6), а A2 à A3,A6,A8, то, следовательно, и вершинам B3,B4,B6 могут соответствовать только вершины из множества A3,A6,A8. В таком случае в матрице С получаем: C[3,4],C[3,7],C[4,2],C[4,5],C[6,4],C[6,7] = ‘2’; аналогично для BßB5 и для A2ßA1, т.е. B5↔A1, а C[5,3],C[5,5] = ‘2’; переход на Mirage2.

Mirage2. C[2,6],C[6,6] = ‘2’. Переходна Prov_1_str =>ZapolnMatrCM =>ProvEnd. PrExit = 1. (Найденная перестановочная матрица оказалась неверной) =>Nvar = 0 =>ExitToHome (восстановление матрицы С в прежнем виде) => Mirage1;

Mirage1. Определена активная ячейка C[1,3], т.е. выдвинута гипотеза, что B1↔A3. На основании этой гипотезы получаем: C[1,2],C[4,3],C[5,3] = ‘2’; PrExit = 0; Pr_0 = 0. Переход на Mirage3.

Mirage3. В связи с тем, что B1 à B3,B4,B6, а A3 à A4,A5,A7, то, следовательно, и вершинам B3,B4,B6 могут соответствовать только вершины из множества A4,A5,A7. В таком случае в матрице С получаем: C[3,6],C[4,2],C[6,6],C[6,8] = ‘2’; аналогично для B1ßB5 и для A3ßA2, т.е. B5↔A2, а C[5,1],C[5,5] = ‘2’; переход на Mirage2.

Mirage2. Изменений матрицы С не происходит, переход на Prioritet.

Prioritet. Активной выбирается строка 4. Pr = 2; (PrTab[4]=2); Mirage = ‘3’. Переход на Mirage1;

Mirage1. Определена активная ячейка C[4,5], т.е. выдвинута гипотеза, что B4↔A5. … Переход на Mirage3.

Mirage3. В связи с тем, что B4 à B2,B3, а A5 à A4,A6, то, следовательно, и вершинам B2,B3 могут соответствовать только вершины из множества A4,A6. В таком случае в матрице С получаем: C[2,7],C[3,7] = ‘3’; аналогично для B4ßB1 и для A5ßA3, т.е. B1↔A3, изменений матрицы не происходит; переход на Mirage2.

13.Mirage2. C[6,4] = ‘3’. Переходна Prov_1_str =>ZapolnMatrCM =>ProvEnd. PrExit = 1. (решение найдено) =>Nvar = 1 =>Prioritet (попытка поиска автоморфизмов) =>ProvEnd = 1 => конец.

Из приведённого описания видно, что все корректировки производились на основе выдвинутых трёх гипотез соответствия пар вершин (одна из которых оказалась ложной, а третья – единственно возможной), и заключались лишь в «подгонке» матрицы возможных подстановок под требования системы ограничений для конкретной гипотезы. Для каждой гипотезы проводится полный цикл проверок, матрицы С (результаты корректировок по циклам показаны на рис.7.(а,б)

| А1 | А2 | А3 | А4 | А5 | А6 | А7 | А8 | Количество подстановок | |

| В1 | |||||||||

| В2 | |||||||||

| В3 | |||||||||

| В4 | |||||||||

| В5 | |||||||||

| В6 |

Рис.4.7.а)Процедура Mirage1

| А1 | А2 | А3 | А4 | А5 | А6 | А7 | А8 | Количество подстановок | |

| В1 | |||||||||

| В2 | |||||||||

| В3 | |||||||||

| В4 | |||||||||

| В5 | |||||||||

| В6 |

| А1 | А2 | А3 | А4 | А5 | А6 | А7 | А8 | Количество подстановок | |

| В1 | |||||||||

| В2 | |||||||||

| В3 | |||||||||

| В4 | |||||||||

| В5 | |||||||||

| В6 |

Рис. 7. Процедура Mirage(2 и 3)

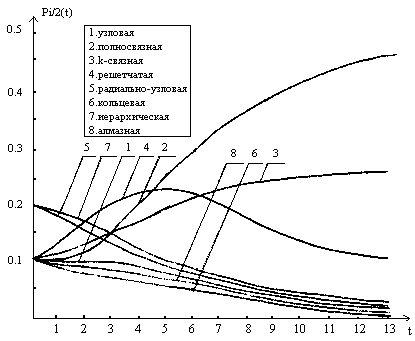

В модели оценки структурной скрытности в качестве графов эталонов использовались структуры, наиболее часто встречающиеся в системах связи и АСУ: узловая, полносвязная, k-связная, решётчатая, радиально-узловая, кольцевая, иерархическая, алмазная, а в качестве графов реализации – поочерёдно эти же графы, разыгрываемые случайным образом в соответствии с накопленными вероятностями обнаружения. Результаты моделирования приведены на рисунке.8.

Рис.8. Результаты оценки разведзащищенности типовых структур.

В приведённых графиках в качестве распознаваемой использовалась полносвязная структура, а в качестве эталона – все перечисленные выше, которым соответствуют кривые Ррасп. i/2(t), i=1…8.

Полученные количественные оценки не дали однозначных результатов, хотя и определили тенденцию, что наиболее скрытными являются однородные структуры (сотовые, решётчатая, k-связная).

Это объясняется тем, что типовые структуры хотя и имеют одинаковое число вершин, однако число рёбер – разное именно в силу отличия структур друг от друга.

Кроме того при исследовании на модели произвольных структур были получены результаты, отличающиеся от оценок, полученных для типовых случаев.

Получение общих закономерностей возможно при исследовании влияния неоднородностей структур на их структурную скрытность, поскольку как отмечалось ранее именно в неоднородностях структур проявляется корреляция, взаимосвязь структуры и её функционального предназначения, степень соответствия характеру задач, решаемых силами. Это приводит к тому, что во-первых по выявленной структуре могут быть установлены задачи, решаемые силами, замысел их применения, во-вторых выявлены такие каналы (опасные) связи (и в такие моменты времени), воздействуя на которые противник может сорвать выполнение задач силами.

Для придания чистоты эксперименту, обоснованности, достоверности и общности теоретических выводов о степени структурной скрытности тех или иных сетевых структур на модели оценки скрытности исследованы структуры, обладающие одинаковым числом вершин n, ребёрm и различной степенью неоднородности.

Дата публикования: 2015-09-18; Прочитано: 779 | Нарушение авторского права страницы | Мы поможем в написании вашей работы!