|

Главная Случайная страница Контакты | Мы поможем в написании вашей работы! | |

История Казахстана

|

|

Администрирование АС «ПП». Функция администрирования реализует следующие механизмы:

• установка прав доступа пользователей к функциональным возможностям и информационным ресурсам АС «ПП»;

• хранение сведений о пользователях АС «ПП»;

• авторизация пользователей АС «ПП»;

• исключение несанкционированного доступа к АС «ПП» лиц, не имеющих соответствующих полномочий;

• обеспечение единой точки регистрации рабочих станций пользователей АС «ПП»;

• обеспечение единства настроек рабочих станций пользователей АС «ПП» уровня таможенного поста/пункта пропуска;

• обеспечение единой точки загрузки БД НСИ ЕАИС таможенных органов;

• просмотр XML-сообщений;

• просмотр лога сервера приложений (АС «Сервисы функциональной обработки»);

• просмотр журнала действий пользователей.

Функции администрирования соответствует предоставляемый набор доступных операций в административной части АС «ПП».

5.4. Единые автоматизированные системы таможенного оформления и контроля.

5.4.1. АИСТ-РТ21

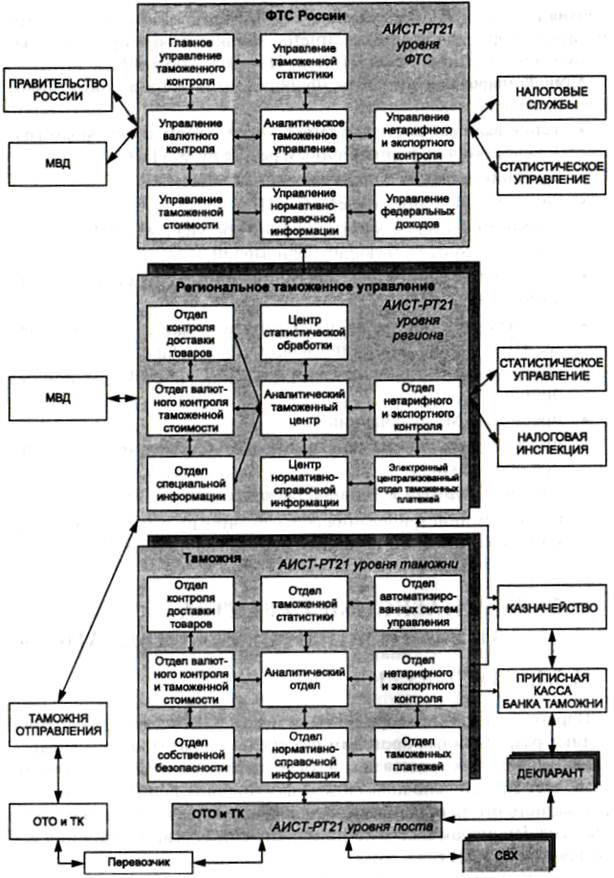

Переход управления и организации таможенного дела от многочисленных разрозненных программных средств к разработке и внедрению комплексных средств автоматизации таможенной деятельности позволяет значительно повысить эффективность использования информационного пространства, людских, финансовых и технических ресурсов. Примером такого комплексного средства автоматизации является АИСТ-РТ21 (рис. 5.4).

Гибкость системы АИСТ-РТ21 обеспечивает универсальный механизм рассылки правовой и справочной информации. Справочная информация, которая вводится в систему на верхнем уровне управления, на каждом промежуточном уровне конкретизируется и дополняется. Наконец информация опускается на уровень практической работы, решая конкретные задачи организаций. Именно таким путем ставки таможенных платежей, определяемые ФТС России, становятся рабочим инструментом инспектора таможни, осуществляющего фактическое оформление груза.

В процессе практической работы накапливаются значительные объемы оперативной информации. Доступность этой информации для управляющих уровней является одним из факторов успешного планирования дальнейшей работы. Оперативная информация, например данные о регистрации участников ВЭД, поступает с подчиненного таможенного поста на таможню, где подвергается всестороннему контролю.

Рис. 5.4. Структурная схема применения комплексного средства автоматизации таможенной деятельности «АИСТ-РТ21»

Затем информация передается в региональное таможенное управление, где служит предметом учета и анализа деятельности поста и таможни. В то же время подчиненные уровни системы не имеют прямого доступа к оперативной и аналитической информации, собранной и структурированной на руководящих уровнях. Весь информационный обмен в рамках одного горизонтального уровня системы производится только через управляющий уровень.

Сегодня указанная система охватывает все стороны деятельности таможенного поста (рис. 5.4, 5.5). Важным в системе является возможность контроля руководством таможенного поста процесса осуществления таможенных операций и действия подчиненных должностных лиц.

Для пресечения возможной утечки информации в организации и предотвращения случаев злоупотребления служебным положением АИСТ-РТ21 предусматривает строгое распределение полномочий и прав пользователей. Система позволяет назначать и контролировать права как отдельных пользователей, так и пользовательских групп на выполнение конкретных служебных операций. Она регистрирует все действия пользователей, и эта информация сохраняется системой. Электронные протоколы работы пользователей в системе дают возможность осуществлять контроль за всеми действиями каждого исполнителя.

Помимо общего распределения полномочий среди должностных лиц организации система позволяет вводить оперативные запреты на выполнение тех или иных действий. Например, руководитель таможни на основе полученной им информации устанавливает ограничения на оформление груза при некоторых условиях. Такими условиями могут быть принадлежность товара к определенной категории, перевозка или декларирование груза определенной компании и др. И как только установленное ограничение срабатывает, система автоматически приостанавливает оформление, а исполнитель получает инструкцию незамедлительно обратиться к руководству, принимающему решение о дальнейшей судьбе груза.

Любая ведомственная информационная система должна быть хорошо защищена от нежелательных внешних воздействий или злонамеренных попыток проникновения. АИСТ-РТ21 гарантирует несколько уровней защиты:

• уровень операционной системы;

• уровень системы управления базами данных;

• защита рабочих мест пользователей;

• обеспечение механизма безопасности при взаимодействии со сторонними организациями.

Подключение внешних информационных комплексов к любому уровню системы осуществляется через специально выделенные коммуникационные серверы. Достаточно выработать взаимно удобные протоколы обмена информацией, и система становится дружелюбной и открытой в любых внешних контактах. При этом обеспечивается быстрый и эффективный информационный обмен в полном соответствии с заранее определенными протоколами.

Рис. 5.5. Основные информационные модели «АИСТ-РТ21»

В процессе прохождения таможенных платежей в реальном времени система поддерживает электронное взаимодействие декларанта с банком, используя подсистему «банк—клиент» и электронные чехлы и карты, обеспечивая оперативную и защищенную передачу платежной информации. Кроме того, она поддерживает электронное взаимодействие таможни с банком, обеспечивая передачу платежных поручений клиентов таможни, поручений на перечисление средств в бюджет и банковских выписок.

Применение средств электронной идентификации автомобильных перевозчиков приводит к усилению их правовой защищенности, предупреждению возможных при доставке товаров нарушений таможенных правил, ускорению процесса выпуска порожнего автотранспорта за границу, сокращению времени розыскных мероприятий при недоставке товаров.

Таким образом, система предназначена для унификации и ускорения процесса осуществления таможенных операций, повышения качества таможенного и таможенно-банковского контроля, ускорения поступления денежных средств в бюджет Российской Федерации, минимизации затрат таможенных органов на осуществление таможенных операций.

Таким образом, система АИСТ-РТ21 является не только системой автоматизации таможенной деятельности, но и универсальной системой, которая может быть использована и в государственных органах, и в корпорациях. Эффективное управление; строгий учет и контроль; гарантированная защищенность и абсолютная надежность; экономия людских, финансовых и технических ресурсов; гибкость и способность к расширению при очевидном удобстве и простоте в эксплуатации стали основными принципами построения данной системы.

Система АИСТ-РТ21 обеспечивает все основные технологические процессы таможни, приводя информационную составляющую работы таможенных органов к порядку и единообразию. В современном понимании роли информационных технологий это означает структуризацию работы организации в целом. Вся сложность и многообразие технологических процессов такой крупной организации, как таможня, все возможные нюансы законодательной базы должны быть продуманы, учтены и оптимизированы один раз — при постановке задачи и создании информационной системы. Благодаря использованию автоматизированной системы АИСТ-РТ21 в процессе практической работы «разночтений» в понимании законов уже не возникает.

АИСТ-РТ21 является распределенной системой, объединяющей таможенные органы любого ранга, потенциально размещенные на сколь угодно протяженной территории. Система обеспечивает защиту и безопасность ведомственной информации, связь таможни со сторонними организациями-декларантами, перевозчиками, складами, брокерами.

Несмотря на значительную территориальную удаленность таможенных органов — постов, таможен друг от друга, система АИСТ-РТ21 организует для всех без исключения подразделений работу в режиме «виртуального офиса», т.е. делает работу подчиненных органов полностью «прозрачной» для вышестоящих. Система АИСТ-РТ21 предоставляет руководству таможен и таможенных управлений возможность мониторинга в режиме реального времени хода оформления грузов, процесса контроля доставки товаров, перечисления средств в бюджет и других важных процессов. С другой стороны, по информационным каналам система обеспечивает подчиненные органы четкой, своевременной и полной руководящей информацией, единообразной и однозначной нормативной и справочной информацией.

5.4.2. «АИСТМ»

Уникальные возможности системы АИСТ-РТ21 определили ее достаточно высокую требовательность к уровню аппаратного обеспечения, которая не может быть удовлетворена в менее крупных таможенных органах в связи с низким уровнем финансирования. Это обусловило необходимость (параллельно с модернизацией АИСТ-РТ21) выпуска новой «облегченной» версии, получившей название КАСТО «АИСТ-М», менее требовательной к аппаратному обеспечению и, как следствие, более дешевой.

Система «АИСТ-М» (рис. 5.6) представляет собой комплексную, взаимоувязанную законченную задачу автоматизации осуществления таможенных операций и получения всевозможных форм отчетности. Система охватывает все уровни сбора информации таможенные посты (ТП), таможни, региональные управления.

В целях реализации приказов ГТК России от 31.01.2003 г. № 80, от 04.02.2003 г. № 99 «Об утверждении Порядка аттестации комплексных автоматизированных систем таможенного оформления» автоматизированная информационная система таможни (АИСТ-М) в марте 2003 г. комиссией ГТК России принята в опытную эксплуатацию.

Система ориентирована на существующий компьютерный парк и российские линии связи. При этом система может быть сконфигурирована таким образом, чтобы обеспечить максимальную централизацию и работу в режиме on-line.

«АИСТ-М» создана для осуществления информационной поддержки принятия решений должностными лицами таможенных органов Российской Федерации в ходе осуществления таможенного оформления и таможенного контроля товаров и транспортных средств, перемещаемых через таможенную границу, посредством обработки электронных копий документов (в том числе таможенных), необходимых для таможенных целей, на основе анализа информации, содержащейся в базах данных Единой автоматизированной информационной системы (ЕАИС) ФТС России. «АИСТ-М» предназначается для:

Рис. 5.6. Состав АИСТ-М

• автоматизации управления процессом документального таможенного оформления и таможенного контроля;

• контроля движения документов в процессе таможенного оформления, а также аудита действий должностных лиц таможенных органов;

• обеспечения прозрачности процесса таможенного оформления для руководящего звена, а также для участников внешнеэкономической деятельности;

• обеспечения форматно-логического контроля электронных копий документов, применяемых в таможенной деятельности;

• обеспечения контроля, в том числе вторичного, правильности начисления и своевременности уплаты таможенных платежей;

• обеспечения гибкого подключения различных информационно-справочных баз данных;

• обеспечения информационной поддержки участников внешнеэкономической деятельности в части документального таможенного оформления товаров и транспортных средств.

АС «АИСТ-М» реализует следующие функции:

• управление и визуальное представление хода документального таможенного оформления товаров и транспортных средств;

• прием и регистрацию электронных копий документов (в том числе таможенных), необходимых для таможенных целей;

• форматно-логический контроль электронных копий документов (в том числе таможенных), необходимых для таможенных целей;

• автоматизированный контроль соблюдения требований и условий заявленного таможенного режима;

• автоматизированный контроль поступлений платежей участников ВЭД;

• контроль наличия задолженности уплаты таможенных платежей;

• контроль правильности начисления и своевременной уплаты таможенных платежей;

• автоматизированный контроль сроков таможенного оформления и сроков хранения грузов на таможенном складе, учрежденном таможенным органом;

• автоматическое информирование руководства таможенного органа и участников ВЭД о ходе оформления ГТД;

• автоматизированный контроль выпуска определенных товаров согласно акту таможенного досмотра;

• формирование и актуализация нормативно-справочной информации (НСИ) на уровне таможенного поста и таможни;

• формирование произвольных аналитических отчетов;

• разграничение доступа к данным и операциям.

«АИСТ-М» состоит из трех подсистем: АПС «Администрирование»; АПС «Оперативное информирование»; АПС «Таможенное оформление»

АПС «Администрирование» предназначается для организации управления процессом документального таможенного оформления и таможенного контроля и включает в себя КПС «Ролевой администратор», ПЗ «Администрирование», ПЗ «Менеджер технологических схем»/«Маршрутизатор», ПЗ «Сервер сообщений».

КПС «Ролевой администратор» — комплекс программных средств, позволяющий работать с документами как объектами технологической схемы (документооборота) вне зависимости от их внутреннего содержания. Должностное лицо, непосредственно исполняющее обязанности «Ролевого администратора», не производит обработки содержимого документа, а лишь выполняет функцию управления документами, их взаимосвязью и безопасностью (ПЗ «Центр управления» и «Маршрутизатор»). Непосредственная обработка документов, согласно принятой в таможенном органе технологии таможенного оформления, производится пользователями с помощью рабочего клиента «АИСТ-М» «Клиент отчетов» с использованием КПС «Инспектор ОТО», ПЗ «Досмотр», ПЗ «Таможенный склад», а также иных специализированных функциональных программных средств, имеющихся в данном таможенном органе. «Ролевой администратор» построен на архитектуре «Клиент-Сервер» с использованием СУБД Interbase[7].

Все команды по обработке файлов прописываются в схеме документооборота, как правило, один раз. Схема документооборота далее может изменяться в зависимости от конкретных условий. Группа действий над документом называется «переходом» (т. е. переход документа из одного состояния в другое). Такая группа действий может быть определена в виде сценария. Если над документом не выполнятся никаких действий, то в этом случае будет просто происходить смена состояния документа (этапа) с сохранением прежнего содержимого документа.

Администратору в большинстве случаев не обязательно создавать схему документооборота с нуля, в большинстве случаев под существующий технологический процесс может быть адаптирована одна из типовых схем, которая импортируется извне. От администратора в таком случае требуется понимание структуры схемы и умение приспосабливать такую типовую схему к конкретным условиям, включая изменения скриптов[8] и создание новых этапов и переходов.

Тема 6. Теория и практика обеспечения информационной безопасности в ЕАИС

6.1. Понятие и структура информационной безопасности

В силу специфики деятельности таможенных органов Российской Федерации обеспечение их информационной безопасности оказывает влияние на защищенность национальных интересов Российской Федерации в различных сферах жизнедеятельности общества и государства.

В сфере внешней политики Российской Федерации объектами обеспечения информационной безопасности таможенных органов Российской Федерации являются информационные ресурсы представительств таможенной службы Российской Федерации за рубежом.

В сфере внутренней политики Российской Федерации объектами обеспечения информационной безопасности таможенных органов Российской Федерации являются:

• конституционные права и свободы человека и гражданина, являющегося должностным лицом или работником таможенного органа Российской Федерации;

• персональные данные физических лиц — субъектов персональных данных;

• специальная категория персональных данных (состояние здоровья) должностных лиц, работников и пенсионеров таможенных органов Российской Федерации, членов их семей при использовании информационных систем в лечебно-санаторных учреждениях ФТС России (Центральной поликлиники ФТС России, Центральном клиническом госпитале ФТС России и др.);

• открытые информационные ресурсы таможенных органов Российской Федерации (официальный сайт ФТС России, автоматизированная система «Таможенная статистика внешней торгов ли» и др.).

В сфере экономики Российской Федерации объектами обеспечения информационной безопасности таможенных органов Российской Федерации являются:

• любая информация, полученная таможенными органами Российской Федерации в соответствии с таможенным законодательством Таможенного союза и Российской Федерации, иными правовыми актами Российской Федерации и/или составляющая государственную, коммерческую, банковскую, налоговую или иную охраняемую законом тайну и другую конфиденциальную информацию[9];

• документы и сведения, используемые для статистических целей[10];

• права правообладателей на объекты интеллектуальной собственности при совершении таможенных операций[11].

В правоохранительной и судебной сферах объектами обеспечения информационной безопасности таможенных органов Российской Федерации являются информационные ресурсы подразделений, реализующих правоохранительные функции, содержащие специальные сведения и оперативные данные служебного характера.

В сфере общегосударственных информационных и телекоммуникационных систем объектами обеспечения информационной безопасности таможенных органов Российской Федерации являются (рис. 6.1):

• объекты информатизации таможенных органов Российской Феде рации (включая средства вычислительной техники, информационно-вычислительные комплексы, средства звукозаписи и звукоусиления, звукосопровождения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов, сети и системы, операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение, автоматизированные системы управления, системы связи и передачи данных, осуществляющие прием, обработку хранение и передачу информации ограниченного доступа, их информативные физические поля), предназначенные для обработки сведений, отнесенных к государственной тайне;

Рис. 6.1. Объекты обеспечения информационной безопасности

• технические средства и системы, обрабатывающие открытую ин формацию, но размещенные в помещениях, в которых обрабатывается информация ограниченного доступа;

• помещения, предназначенные для ведения закрытых переговоров, а также переговоров, в ходе которых оглашаются сведения ограниченного доступа.

• автоматизированные информационные системы таможенных органов Российской Федерации, включая ведомственную интегрированную телекоммуникационную сеть и локальные вычислительные сети таможенных органов Российской Федерации, а также средства вычислительной техники и программного обеспечения.

В области науки и техники объектами обеспечения информационной безопасности таможенных органов Российской Федерации являются:

• результаты проведенных по заказу таможенных органов Российской Федерации фундаментальных, поисковых и прикладных научных исследований, потенциально важных для научно-технического, технологического и социально-экономического развития страны, включая сведения, утрата которых может нанести ущерб национальным интересам и престижу Российской Федерации;

• открытия, незапатентованные технологии, промышленные образцы, полезные модели и экспериментальное оборудование, разработанные или полученные в интересах таможенных органов Российской Федерации;

• научно-технические кадры таможенных органов Российской Федерации и система их подготовки.

Обеспечение информационной безопасности указанных объектов создает условия для надежного функционирования таможенных органов Российской Федерации, что является жизненно важным условием обеспечения экономической безопасности государства.

Анализ состояния информационной безопасности таможенных органов Российской Федерации показывает, что имеются факторы, влияющие на эффективность принимаемых ФТС России мер, в частности:

• современные условия политического и социально-экономического развития Российской Федерации вызывают обострение противоречий между потребностями общества в расширении свободного доступа к информации в области таможенного дела и необходимости сохранения регламентированных ограничений на ее распространение;

• расширяется информационное взаимодействие ФТС России с таможенными администрациями иностранных государств, международными организациями, федеральными органами исполнительной власти, организациями банковской сферы и участниками внешнеэкономической деятельности;

• растет число компьютерных преступлений, связанных с проникновением криминальных элементов в компьютерные системы кредитно-финансовой сферы;

• оплата труда должностных лиц и работников таможенных органов Российской Федерации не соответствует экономической

значимости морально-психологической устойчивости и социальной защищенности людей, работающих с информацией ограниченного доступа;

• недостаточен контроль со стороны руководителей таможенных органов Российской Федерации и их структурных подразделений за состоянием информационной безопасности, выполнением под чиненными должностными лицами и работниками регламентов, должностных инструкций, нормативных правовых актов;

• штатная численность должностных лиц и работников, отвечающих за обеспечение информационной безопасности, не соответствует объему решаемых задач;

• недостаточно развита система первичной подготовки кадров для таможенных органов Российской Федерации в сфере обеспечения информационной безопасности;

• отставание отечественных информационных технологий вынуждает идти по пути закупок незащищенной импортной техники, из-за чего повышается вероятность несанкционированного доступа к обрабатываемой информации и возрастает зависимость таможенных органов Российской Федерации от иностранных производителей компьютерной и телекоммуникационной техники, а так же программного обеспечения;

• оснащение таможенных органов Российской Федерации сертифицированными по требованиям безопасности информации средствами информатизации, включая средства защиты информации и программное обеспечение, не соответствует потребностям, что снижает эффективность использования применяемых средств и методов защиты информации;

• отсутствуют критерии и методы оценки защищенности автоматизированных информационных систем таможенных органов Российской Федерации, а также методы и технологии их сертификации по требованиям безопасности информации в условиях постоянной их модернизации и развития.

Угроза информационной безопасности — целенаправленное действие, которое повышает уязвимость накапливаемой, хранимой и обрабатываемой информации и приводит к ее случайному или предумышленному изменению или уничтожению. В соответствии с Доктриной информационной безопасности Российской Федерации по своей общей направленности в части таможенных органов Российской Федерации угрозы информационной без опасности подразделяются на следующие виды:

• угрозы конституционным правам и свободам человека и гражданина в информационной сфере деятельности таможенных органов Российской Федерации;

• угрозы информационному обеспечению государственной поли тики в области таможенного дела;

• угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей таможенных органов Российской Федерации в ее продукции, а также обеспечению накопления, сохранности и эффективного использования также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов в области таможенного дела;

• угрозы обеспечению безопасности информации в автоматизированных информационных системах таможенных органов Российской Федерации.

Угрозами конституционным правам и свободам человека и гражданина в информационной сфере деятельности таможенных органов Российской Федерации могут являться:

• нерациональное, чрезмерное ограничение доступа к общественно значимой информации в области таможенного дела;

• неправомерное ограничение доступа граждан к открытым информационным ресурсам таможенных органов Российской Федерации;

• неисполнение таможенными органами Российской Федерации требований законодательства, регулирующего отношения в информационной сфере;

• нарушение конфиденциальности персональных данных должностных лиц, работников и пенсионеров таможенных органов Российской Федерации, уволенных из таможенных органов Российской Федерации, и участников внешнеэкономической деятельности, являющихся субъектами персональных данных;

• манипулирование информацией (дезинформация, сокрытие или искажение информации) в области таможенного дела.

Угрозами информационному обеспечению государственной политики Российской Федерации в области таможенного дела могут являться:

• монополизация информационного рынка таможенных органов Российской Федерации отечественными и/или зарубежными ин формационными структурами;

• дефицит квалифицированных кадров, отсутствие системы формирования и реализации государственной информационной политики в области таможенного дела.

Угрозами развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей таможенных органов Российской Федерации в ее продукции, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов в области таможенного дела могут являться:

• закупка импортных средств вычислительной техники, телекоммуникации, связи и защиты информации, а также программного обеспечения при наличии отечественных аналогов, не уступающих по своим характеристикам зарубежным образцам;

• вытеснение с отечественного рынка российских производителей средств вычислительной техники, телекоммуникации, связи и за щиты информации, а также разработчиков программного обеспечения.

Угрозами обеспечению безопасности информации в автоматизированных информационных системах таможенных органов Российской Федерации могут являться:

• нарушение технологий обработки информации ограниченного доступа в таможенных органах Российской Федерации;

• нарушение законных ограничений на распространение информации ограниченного доступа, обрабатываемой в таможенных органах Российской Федерации;

• противоправные сбор и использование информации ограниченного доступа, обрабатываемой в таможенных органах Российской Федерации;

• компрометация ключей и средств криптографической защиты информации;

• перехват, дешифрование или подмена информации в ведомственной интегрированной телекоммуникационной сети ЕАИС таможенных органов или передаваемой при информационном взаимодействии ФТС России с таможенными администрациями иностранных государств, международными организациями, федеральными органами исполнительной власти Российской Федерации, организациями банковской сферы и участниками внешнеэкономической деятельности;

• несанкционированный доступ к информации, находящейся в базах данных таможенных органов Российской Федерации;

• неправомерное использование должностными лицами и работниками таможенных органов Российской Федерации информации, к которой им предоставлен доступ, для исполнения должностных обязанностей;

• разработка и распространение программ (компьютерных вирусов), нарушающих нормальное функционирование информационных и информационно-телекоммуникационных систем, в том числе систем защиты информации;

• уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи;

• воздействие на парольно-ключевые системы защиты информационно-телекоммуникационных систем обработки и передачи информации;

• внедрение в аппаратные и программные изделия компонентов, реализующих функции, не предусмотренные документацией на эти изделия;

• внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи, а также в служебные помещения таможенных органов Российской Федерации;

• уничтожение, повреждение, разрушение или хищение машинных и других носителей информации;

• использование при разработке и модернизации автоматизированных информационных систем таможенных органов Российской Федерации не сертифицированных по требованиям безопасности информационных технологий, средств вычислительной техники, телекоммуникации и связи, программного обеспечения и средств защиты информации;

• утечка информации ограниченного доступа, обрабатываемой на объектах информатизации таможенных органов Российской Федерации, по техническим каналам.

В качестве потенциального (вероятного) нарушителя информационной безопасности таможенных органов Российской Федерации в общем случае рассматривается субъект, имеющий возможность реализовывать, в том числе с помощью технических средств, угрозы информационной безопасности и осуществлять посягательства (способы воздействия) на информационные ресурсы и системы таможенных органов Российской Федерации.

Нарушителей можно классифицировать следующим образом:

• 1-й уровень — внешний нарушитель (группа внешних нарушите лей), самостоятельно осуществляющий создание методов и средств реализации угроз, а также реализующий угрозы (атаки);

• 2-й уровень — внутренний нарушитель, являющийся должностным лицом или работником таможенных органов Российской Федерации, но который не допущен к работе на объектах обеспечения информационной безопасности таможенных органов Российской Федерации или с данными объектами (группа нарушителей, среди которых есть, по крайней мере, один указанный выше внутренний нарушитель), самостоятельно осуществляющий создание методов и средств реализации угроз, а также реализующий угрозы (атаки). К данному уровню также относится нарушитель, не являющийся должностным лицом или работником таможенных органов Российской Федерации, но имеющий возможность находиться в пределах контролируемой зоны объектов обеспечения информационной безопасности таможенных органов Российской Федерации;

• 3-й уровень — внутренний нарушитель, являющийся должностным лицом или работником таможенных органов Российской Федерации, который допущен к работе на объектах обеспечения информационной безопасности таможенных органов Российской Федерации или с данными объектами (группа нарушителей, среди которых есть, по крайней мере, один указанный выше внутренний нарушитель), самостоятельно осуществляющий создание методов и средств реализации угроз, а также реализующий угрозы (атаки);

• 4-й уровень — группа нарушителей (среди которых есть внутренние, являющиеся должностными лицами и работниками таможенных органов Российской Федерации), осуществляющая со здание методов и средств реализации угроз, а также реализующая их с привлечением отдельных специалистов, имеющих опыт раз работки и анализа средств защиты информации, используемых на объектах обеспечения информационной безопасности таможенных органов Российской Федерации;

• 5-й уровень — группа нарушителей (среди которых есть внутренние, являющиеся должностными лицами и работниками таможенных органов Российской Федерации), осуществляющая создание методов и средств реализации атак, а также реализующая атаки с привлечением научно-исследовательских центров, специализирующихся в области разработки и анализа средств защиты ин формации (включая специалистов в области использования для реализации угроз (атак) недокументированных возможностей прикладного программного обеспечения);

• 6-й уровень — спецслужбы иностранных государств, осуществляющие создание методов и средств реализации угроз, а также реализующие их с привлечением научно-исследовательских центров, специализирующихся в области разработки и анализа средств защиты информации (включая специалистов в области использования для реализации угроз (атак) недокументированных возможностей прикладного программного обеспечения).

Предполагается, что на этих уровнях нарушитель является специалистом высшей квалификации, знает все об информационной системе и об используемых в ней средствах защиты и может при определенных обстоятельствах осуществить весь спектр посягательств на информационные ресурсы.

В своей противоправной деятельности вероятный нарушитель может использовать любое существующее в стране и за рубежом средство перехвата информации, воздействия на информацию и информационные системы таможенных органов, адекватные финансовые средства для подкупа должностных лиц и работников таможенных органов Российской Федерации, шантаж и другие средства и методы для достижения стоящих перед ним целей.

Необходимо учитывать также цели посягательств вероятного нарушителя на информационные ресурсы и системы. Среди таких целей может быть хищение информации (шпионаж, в том числе экономический), намерение совершить корыстное преступление, любопытство, удовлетворение собственного тщеславия, месть, вандализм и др.

Наибольшую угрозу обеспечению информационной безопасности таможенных органов Российской Федерации представляют нарушители 2—4 уровня. В то же время для различных объектов обеспечения информационной безопасности таможенных органов Российской Федерации модель нарушителя может быть различной и уточняется по мере необходимости.

6.2. Формы обеспечения информационной безопасности ЕАИС

Для предохранения таможенной информации от несанкционированного доступа выделяют следующие формы защиты:

• физические (препятствие);

• законодательные;

• управление доступом;

• криптографическое закрытие.

Физические формы защиты основаны на создании физических препятствий для злоумышленника, преграждающих ему путь к защищаемой информации (строгая система пропуска на территорию и в помещения с аппаратурой или с носителями информации). Эти способы дают защиту только от «внешних» злоумышленников и не защищают информацию от тех лиц, которые обладают правом входа в помещение.

Законодательные формы защиты составляют нормативные документы ФТС России, которые регламентируют правила использования и обработки информации ограниченного доступа и устанавливают меры ответственности за нарушение этих правил.

Управление доступом представляет способ защиты информации путем регулирования доступа ко всем ресурсам системы (техническим, программным, элементам баз данных). В таможенных информационных системах регламентированы порядок работы пользователей и персонала, право доступа к отдельным файлам в базах данных и т. д. Управление доступом предусматривает следующие функции защиты:

• идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора: имени, кода, пароля и т. п.);

• аутентификацию — опознание (установление подлинности) объекта или субъекта по предъявляемому им идентификатору;

• авторизацию — проверку полномочий (проверку соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

• разрешение и создание условий работы в пределах установленного регламента;

• регистрацию (протоколирование) обращений к защищаемым ресурсам;

• реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Самым распространенным методом установления подлинности является метод паролей. Пароль представляет собой строку символов, которую пользователь должен ввести в систему каким-либо способом (напечатать, набрать на клавиатуре и т. п.). Если введенный пароль со ответствует хранящемуся в памяти, то пользователь получает доступ ко всей информации, защищенной этим паролем. Пароль можно использовать и независимо от пользователя для защиты файлов, записей, полей данных внутри записей и т. д.

Парольная защита широко применяется в системах защиты информации и характеризуется простотой и дешевизной реализации, малы ми затратами машинного времени, не требует больших объемов памяти. Однако парольная защита часто не дает достаточного эффекта по следующим причинам.

1. Чрезмерная длина пароля, не позволяющая его запомнить, стимулирует пользователя к записи пароля на подручных бумажных носителях, что сразу делает пароль уязвимым.

2. Пользователи склонны к выбору тривиальных паролей, которые можно подобрать после небольшого числа попыток тривиального перебора.

3. Процесс ввода пароля в систему поддается наблюдению даже в том случае, когда вводимые символы не отображаются на экране.

4. Таблица паролей, которая входит обычно в состав программного обеспечения операционной системы, может быть изменена, что нередко и происходит. Поэтому таблица паролей должна быть за-

кодирована, а ключ алгоритма декодирования должен находиться только у лица, отвечающего за безопасность информации.

5. В систему может быть внесен «троянский конь», перехватывающий вводимые пароли и записывающий их в отдельный файл, поэтому при работе с новыми программными продуктами необходима большая осторожность.

При работе с паролями рекомендуется применение следующих правил и мер предосторожности:

• не печатать пароли и не выводить их на экран;

• часто менять пароли — чем дольше используется один и тот же пароль, тем больше вероятность его раскрытия;

• каждый пользователь должен хранить свой пароль и не позволять посторонним узнать его;

• всегда зашифровывать пароли и обеспечивать их защиту недорогими и эффективными средствами;

• правильно выбирать длину пароля (чем она больше, тем более высокую степень безопасности будет обеспечивать система, так как труднее будет отгадать пароль).

Основным методом защиты информации, хранящейся в ЕАИС, от несанкционированного доступа является метод обеспечения разграничения функциональных полномочий и доступа к информации, направленный на предотвращение не только возможности потенциального нарушителя «читать» хранящуюся в ПЭВМ информацию, но и возможности нарушителя модифицировать ее штатными и нештатными средствами.

Надежность защиты может быть обеспечена правильным подбором основных механизмов защиты, некоторые из них рассмотрим ниже.

Механизм регламентации. Основан на использовании метода защиты информации, создает такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности НСД к ней сводились бы к минимуму.

Механизм аутентификации. Различают одностороннюю и взаимную аутентификацию. В первом случае один из взаимодействующих объектов проверяет подлинность другого, тогда как во втором случае проверка является взаимной.

Криптографические методы защиты информации. Эти методы защиты широко применяются за рубежом, как при обработке, так и при хранении информации. Для реализации мер безопасности используются различные способы шифрования (криптографии), суть которых заключается в том, что данные, отправляемые на хранение, или сообщения, готовые для передачи, зашифровываются и тем самым преобразуются в шифрограмму или закрытый текст. Санкционированный пользователь получает данные или сообщение, дешифрует их или раскрывает посредством обратного преобразования криптограммы, в результате чего получается исходный открытый текст. Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом (или битовой последовательностью), обычно называемым шифрующим ключом.

В современной криптографии существуют два типа криптографических алгоритмов:

1) классические алгоритмы, основанные на использовании закрытых, секретных ключей (симметричные);

2) алгоритмы с открытым ключом, в которых используются один открытый и один закрытый ключ (асимметричные). В настоящее время находят широкое практическое применение в средствах защиты электронной информации алгоритмы с секретным ключом.

ЗАКЛЮЧЕНИЕ

Развитие информационных технологий в таможенных службах регламентируется положениями Всемирной таможенной организации и определяется необходимостью гармонизации средств и способов представления информации в интересах поддержки принятия решения должностным лицом таможенных органов.

Магистральными направлениями развития информационных таможенных технологий являются: предварительное информирование, электронное декларирование, средства удаленного выпуска, управление рисками с учетом сложившейся тенденции использования средств Data Mining. Практическая совместная реализации указанных технологий возможна лишь на единых методических принципах, общей технологической платформе, с учетом унифицированных требований по защите информации.

Постоянный технический прогресс определяет постоянную смену программных платформ, прикладных программных средств реализации таможенных технологий, ставит задачу постоянного овладения должностными лицами таможенных органов новыми программными средствами. Эффективность решения данной задачи зависит от комплекса имеющихся у должностного лица таможенных органов соответствующих компетенций в области информационных технологий, включающих как комплекс знаний по их основным составляющим, так и набор навыков их применения, определяющих возможность раз решать сложные практические задачи, выявлять проблемы, возникающие при внедрении новых программных средств, грамотно формировать технические требования к программным средствам.

[1] Федеральный закон от 27 июня 2006 г. № 149-ФЗ (ред. от 27 июля 2010 г.) «Об информации, информационных технологиях и о защите информации».

[2] Если таможенный пост и таможня размещены в пределах одного здания, при наличии технической возможности допускается ведение базы данных только на уровне таможни.

[3] По мотивированному решению начальника таможенного органа данные обязанности могут быть возложены на должностное лицо другого структурного подразделения.

[4] карнет АТА является международным таможенным документом о временном ввозе товаров, приравниваемым к таможенной декларации и используемым в качестве международно-действующей гарантии обеспечения уплаты таможенных пошлин и налогов. В Российской Федерации выдачу карнетов АТА осуществляет Торгово-промышленная палата Российской Федерации и территориальные торгово-промышленные палаты (по перечню, приведенному в приложении к Методическим рекомендациям).

[5] Для улучшения взаимодействия между системами различных производителей в 1977 году Международная организация по стандартизации (International Organization of Standard, ISO) разработала модель Open Interconnection Reference Model (OSI, взаимодействия открытых систем).

[6] КОНОСАМЕНТ (от франц. connaissement), товарораспорядительный документ. Удостоверяет факт наличия договора морской перевозки груза, содержит его условия и служит доказательством приема груза к перевозке.

[7] СУБД Interbase изначально разработана компанией Borland. На данный момент существует несколько клонов этой СУБД, поскольку на одном из этапов ее развития компания Borland выделила продукт как OpenSource (сервер с открытым кодом). Таким образом, появились версия FireBird, поддерживаемая разработчиками со всего мира (поддержка осуществляется фирмой IBPhoenix), и русский клон сервера Yaffil, оптимизированный на работу под платформу MS Windows. Сервер является бесплатным и свободным к распространению в лицензионном отношении (равно как и FireBird).

[8] В прикладной программе, сценарий (скрипт) — это программа, которая автоматизирует некоторую задачу, которую без сценария пользователь делал бы вручную, используя интерфейс программы.

Скриптовый язык (англ. scripting language, в русской литературе принято название язык сценариев) — язык программирования, разработанный для записи «сценариев», последовательностей операций, которые пользователь может выполнять на компьютере. Простые скриптовые языки раньше часто называли языками пакетной обработки (англ. batch languages или job control languages). Сценарии обычно интерпретируются, а не компилируются (хотя всё чаще применяют компиляцию каждый раз перед запуском).

[9] Статья 8 Таможенного кодекса Таможенного союза, ст. 5 Закона Российской Федерации «О государственной тайне», ст. 13 Федерального закона «О коммерческой тайне», ст. 102 Налогового кодекса Российской Федерации, ст. 26 Федерального закона «О банках и банковской деятельности».

[10] Статья 49 Таможенного кодекса Таможенного союза.

[11] Глава 46 Таможенного кодекса Таможенного союза.

История Казахстана

курс лекций

Муритова А.Б.

Экибастуз 2008

Содержание

- Введение.

- Блок 1. Казахстан в эпоху древности.

- Тема 1. Древнейшая история Казахстана.

- Тема 2. Ранние государственные образования на территории

Казахстана.

- Блок 2. Казахстан в средние века.

- Тема 3. Государства раннего и развитого средневековья.

(VІ – начало XІІІ вв.)

- Тема 4. Казахстан в период монгольского завоевания.

Золотая Орда (1243- середина XV в.)

- Тема 5. Казахское ханство в XV – начале XVІІІ вв).

- Блок 3. Казахстан в новое время (XVІІІ – начало XX вв).

- Тема 6. Казахское ханство в первой четверти XVІІІ века.

- Тема 7. Начало эпохи колониализма в Казахстане.

- Тема 8. Социально-экономическое и политическое развитие

Казахстана во второй половине XІX века.

- Тема 9. Социально-экономическое и политическое развитие

Казахстана во второй половине XX века.

- Блок 4. Казахстан в новейшее время (1917-1991 гг.)

- Тема 10. Октябрьская революция 1917 года и гражданская война –

трагедия народа (1918-1920 гг).

- Тема 11. Социально экономическое и политическое развитие

Казахстана в 20-30 годы XX века.

- Тема 12. Казахстан в годы Великой Отечественной войны

(1941-1945 гг).

- Тема 13. Казахстан с 1946 по 1991 год.

- Блок 5. Независимый Казахстан.

- Тема 14. Казахстан на пути к независимости.

- Тема 15. Общественно-политическое развитие

независимого Казахстана (1991-2006 гг.)

Дата публикования: 2014-10-19; Прочитано: 5577 | Нарушение авторского права страницы | Мы поможем в написании вашей работы!