| № блока

| №

вопроса

| Формулировка

| Варианты

ответа

| Правильный

ответ(ы)

|

|

| 1.

| Защищаемый объект информатизации – это

| А) Совокупность информационных ресурсов, содержащих сведения ограниченного доступа, и технических средств и систем обработки информации ограниченного доступа, используемых в соответствии с заданной информационной технологией.

Б) Совокупность информационных ресурсов, содержащих сведения ограниченного доступа, технических средств и систем обработки информации ограниченного доступа, используемых в соответствии с заданной информационной технологией, и технических средств обеспечения объекта информатизации.

В) Совокупность информационных ресурсов, содержащих сведения ограниченного доступа, технических средств и систем обработки информации ограниченного доступа, используемых в соответствии с заданной информационной технологией, технических средств обеспечения объекта информатизации (вспомогательных технических средств и систем), а также помещений или объектов (зданий, сооружений, технических средств), в которых они установлены.

Г) Совокупность технических средств и систем обработки информации ограниченного доступа, технических средств обеспечения объекта информатизации, а также помещений или объектов (зданий, сооружений, технических средств), в которых они установлены.

Д) Совокупность технических средств и систем обработки информации ограниченно го доступа, используемых в соответствии с заданной информационной технологией, и технических средств обеспечения объекта информатизации.

|

|

|

| 2.

| Основные технические средства и системы – это

| А) Технические средства и системы, непосредственно участвующие в обработке информации ограниченного доступа.

Б) Технические средства и системы обработки открытой информации.

В) Технические средства и системы обработки информации.

Г) Средства вычислительной техники и автоматизированные системы обработки информации.

Д) Технические средства и системы, установленные на объекте информатизации.

|

|

|

| 3.

| Вспомогательные технические средства и системы – это

| А) Технические средства и системы, участвующие в обработке информации ограниченного доступа.

Б) Технические средства и системы обработки открытой информации.

В) Технические средства и системы обработки информации.

Г) Технические средства и системы, установленные на объекте информатизации.

Д) Технические средства и системы, установленные на объектах информатизации или в выделенных (защищаемых) помещениях, непосредственно не участвующие в обработке (приеме, передачи, записи, хранения и ит.д.) информации ограниченного доступа.

|

|

|

| 4.

| Выделенное (защищаемое) помещение – это

| А) Помещение, предназначенное для установки технических средств обработки информации.

Б) Помещение, предназначенное для установки вспомогательных технических средств и систем.

В) Служебный кабинет, актовый зал, конференц-зал.

Г) Специальное помещение (служебный кабинет, актовый, конференц-зал и т.д.), предназначенное для регулярного проведения совещаний, обсуждений, конференций, переговоров, бесед и других мероприятий секретного (конфиденциального) характера.

Д) Помещение в котором размещены средства вычислительной техники и автоматизированные системы обработки информации.

|

|

|

| 5.

| Контролируемая зона - это

| А) Охраняемая территория.

Б) Пространство (территория, здание, часть здания), в котором исключено неконтролируемое пребывание посторонних лиц.

В) Пространство (территория, здание, часть здания), в котором исключено неконтролируемое пребывание посторонних лиц или транспортных средств.

Г) Пространство (территория, здание, часть здания), в котором исключено пребывание лиц, не имеющих постоянного или разового допуска.

Д) Пространство (территория, здание, часть здания), в котором исключено пребывание лиц, не имеющих постоянного или разового допуска, и посторонних транспортных средств.

|

|

|

| 1.

| Применительно к области информационной безопасности информация - это

| А) Сведения, данные (сообщения) независимо от формы их представления.

Б) Факты, данные, характеризующие кого-л., что-л.

В) Отчет с цифровыми данными.

Г) Сведения, предназначенные для передачи по каналу связи.

Д) Сведения, представленные в форме, пригодной для постоянного хранения, передачи и (автоматизированной) обработки.

|

|

|

| 2.

| Основные свойства защищаемой информации

| А) Конфиденциальность информации.

Б) Доступность информации.

В) Целостность информации.

Г) Конфиденциальность и целостность информации.

Д) Конфиденциальность, целостность и доступность информации.

|

|

|

| 3.

| К информации ограниченного доступа относятся

| А) Сведения с грифом «для служебного пользования».

Б) Сведения, составляющие коммерческую тайну, служебную тайну и иную тайну.

В) Сведения, составляющие государственную тайну, а так сведения конфиденциального характера.

Г) Секретные сведения.

Д) Сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации.

|

|

|

| 4.

| Конфиденциальность информации – это

| А) Обеспечение достоверности и полноты информации.

Б) Состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право.

В) Обеспечение достоверности, полноты информации и возможности использования информации.

Г) Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя.

Д) Обеспечение возможности получения информации и ее использования.

|

|

|

| 5.

| Утечка информации – это

| А) Неконтролируемое распространение защищаемой информации в результате ее разглашения.

Б) Неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к ней или получения защищаемой информации иностранными разведками и другими заинтересованными субъектами.

В) Неконтролируемое распространение защищаемой информации в результате несанкционированного доступа к ней.

Г) Неконтролируемое распространение защищаемой информации, вследствие ее разглашения, хищения, несанкционированного доступа к ней, а также перехвата информации техническими средствами.

Д) Неправомерное разглашение или распространение сведений ограниченного доступа.

|

|

|

| 1.

| К действиям, в результате которых осуществляется преднамеренное разглашение сведений ограниченного доступа, относятся:

| А) Разговор с посторонними лицами по закрытой тематике или ознакомление посторонних лиц с информацией ограниченного доступа.

Б) Передача носителя информации, содержащего сведения ограниченного доступа, постороннему лицу.

В) Публичное выступление, опубликование информации в открытой печати и других в средствах массовой информации, распространение сведений через Интернет.

Г) Утрата носителя информации, содержащего сведения ограниченного доступа.

Д) Обработка информации ограниченного доступа на незащищенных технических средствах или автоматизированных системах.

|

|

|

| 2.

| К действиям, в результате которых может произойти непреднамеренное разглашение сведений ограниченного доступа, относятся:

| А) Утрата носителя информации, содержащего сведения ограниченного доступа.

Б) Разговор с посторонними лицами по закрытой тематике.

В) Разговор по закрытой тематике вне выделенного (защищаемого) помещения.

Г) Обработка информации ограниченного доступа (ведение конфиденциальных переговоров) при выключенных (отключенных) или неисправных технических средствах защиты или не выполнении организационных мероприятий по защите информации.

Д) Передача информации ограниченного доступа по незащищенным каналам связи.

|

|

|

| 3.

| Неправомерный доступ к информации может быть осуществлен путем:

| А) Перехвата информации с использованием технических средств.

Б) Хищения носителя информации.

В) Несанкционированного доступа к информации.

Г) Передачи носителя информации, содержащего сведения ограниченного доступа, постороннему лицу.

Д) Передачи информации ограниченного доступа по незащищенным каналам связи.

|

|

|

| 4.

| Несанкционированный доступ к информации – это

| А) Доступ к информации с использованием технических средств разведки.

Б) Доступ к информации путем похищения документов, подкупа или угроз, а равно иным незаконным способом.

В) Доступ к информации, осуществляемый с применением СВТ.

Г) Доступ к информации, осуществляемый с нарушением установленных прав и (или) правил доступа к информации с применением штатных средств, предоставляемых СВТ или АС, или средств, аналогичных им по своим функциональному предназначению и техническим характеристикам.

Д) Доступ к информации, приводящий к разрушению, уничтожению, искажению, незаконному перехвату и копированию к информации.

|

|

|

| 5.

| Защита информации –

| А) Принятие правовых и организационных мер, направленных на обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления и распространения.

Б) Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

В) Деятельность, направленная на предотвращение утечки защищаемой информации.

Г) Принятие правовых, организационных и технических мер, направленных на предотвращение утечки информации, неправомерного воздействия на информацию (уничтожения, модифицирования (искажения, подмены) информации) и неправомерного блокирования доступа к информации.

Д) Принятие правовых, организационных и технических мер, направленных на обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации; соблюдение конфиденциальности информации ограниченного доступа, реализацию права на доступ к информации.

|

|

|

| 1.

| Техническая защита информации –

| А) Защита информации с помощью ее криптографического преобразования.

Б) Защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации (данных), подлежащей (подлежащих) защите в соответствии с действующим законодательством, с применением технических, программных и программно-технических средств.

В) Защита информации путем применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту защиты.

Г) Защита информации правовыми методами, включающая в себя разработку законодательных и нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации, применение этих документов (актов), а также надзор и контроль за их исполнением.

Д) Защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации путем проведения организационных мероприятий и применения технических, программных и программно-аппаратных средств.

|

|

|

| 2.

| Основные задачи защиты информации от утечки по техническим каналам:

| А) Предотвращение перехвата информации в процессе ее обработки техническими средствами.

Б) Предотвращение перехвата конфиденциальных разговоров, ведущихся в выделенных (защищаемых) помещениях.

В) Выявление электронных устройств перехвата информации, внедренных в технические средства и выделенные (защищаемые) помещения.

Г) Исключение несанкционированного доступа к обрабатываемой или хранящейся в технических средствах информации.

Д) Предотвращение хищения носителей информации и несанкционированного снятия копий с носителей информации.

|

|

|

| 3.

| Утечка информации по техническому каналу:

| А) Неконтролируемое распространение информации от носителя

защищаемой информации через физическую среду до технического средства,

осуществляющего перехват информации.

Б) Неконтролируемое распространение информационного сигнала от его источника через физическую среду до технического средства, осуществляющего перехват информации.

В) Неконтролируемого распространения защищаемой информации в результате ее разглашения.

Г) Неконтролируемое распространение защищаемой информации в результате получения защищаемой информации иностранными разведками.

Д) Получение возможности ознакомления с информацией с использованием программных и (или) технических средств.

|

|

|

| 4.

| Носитель информации:

| А) Материальный объект, в том числе физическое поле, в котором информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Б) Материальный объект, в котором информация находит свое отображение в виде символов и образов.

В) Физическое поле, в котором информация находит свое отображение в виде количественных характеристик физических величин.

Г) Материальный объект, в котором информация находит свое отображение в виде технических решений и процессов.

Д) Материальный носитель информации с реквизитами, позволяющими определить обладателя информации.

|

|

|

| 5.

| Перехват информации:

| А) Неправомерное получение информации с использованием программно-аппаратных средств.

Б) Получение возможности ознакомления с информацией, обработки информации и (или) воздействия на информацию с использованием программных и (или) технических средств.

В) Получение возможности ознакомления с информацией с использованием технических средств.

Г) Неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов.

Д) Действия, направленные на получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными документами прав разграничения доступа к защищаемой информации.

|

|

|

| 1.

| Технический канал утечки информации:

| А) Совокупность источника информативного сигнала, технического средства, с помощью которого осуществляется перехват информации, и физической среды распространения информативного сигнала.

Б) Неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к информации и получения защищаемой информации иностранными разведками и другими заинтересованными субъектами.

В) Получение защищаемой информации заинтересованными субъектами с нарушением установленных нормативными документами прав разграничения доступа к защищаемой информации.

Г) Неконтролируемое распространение защищаемой информации в результате получения защищаемой информации иностранными разведками.

Д) Неконтролируемое распространение защищаемой информации

в результате получения защищаемой информации иностранными разведками.

|

|

|

| 2.

| Информативный сигнал:

| А) Физические поля, возникающие при обработке информации техническими средствами.

Б) Побочные электромагнитные колебания, возникающие при работе СВТ.

В) Паразитные электромагнитные излучения технических средств обработки информации.

Г) Информация, переданная или полученная пользователем информационно-телекоммуникационной сети.

Д) Сигнал, по параметрам которого может быть определена защищаемая информация.

|

|

|

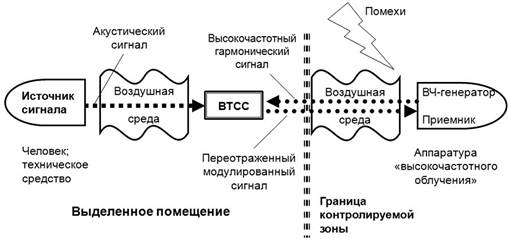

| 3.

| К естественным техническим каналам утечки информации (ТКУИ), обрабатываемой техническими средствами (ТСПИ), относятся:

| А) Электромагнитные технические каналы утечки информации.

Б) Электрические технические каналы утечки информации.

В) Акустоэлектромагнитные технические каналы утечки информации.

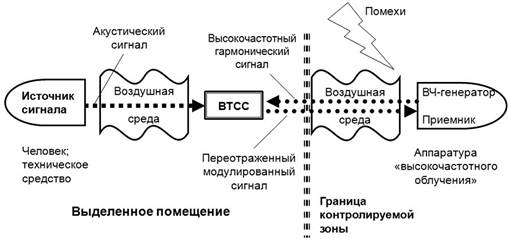

Г) Технические каналы утечки информации, создаваемые путем «высокочастотного облучения» ТСПИ.

Д) Технические каналы утечки информации, создаваемые путем внедрение в ТСИ электронных устройств перехвата информации (закладных устройств).

|

|

|

| 4.

| К специально создаваемым техническим каналам утечки информации (ТКУИ), обрабатываемой техническими средствами (ТСПИ), относятся:

| А) Электромагнитные технические каналы утечки информации.

Б) Электрические технические каналы утечки информации.

В) Акустоэлектромагнитные технические каналы утечки информации.

Г) Технические каналы утечки информации, создаваемые путем «высокочастотного облучения» ТСПИ.

Д) Технические каналы утечки информации, создаваемые путем внедрение в ТСПИ электронных устройств перехвата информации (закладных устройств).

|

|

|

| 5.

| К техническим каналам утечки информации (ТКУИ), обрабатываемой техническими средствами (ТСПИ), относятся:

| А) Электромагнитные технические каналы утечки информации.

Б) Электрические технические каналы утечки информации.

В) Акустоэлектромагнитные технические каналы утечки информации.

Г) Технические каналы утечки информации, создаваемые путем «высокочастотного облучения» ТСПИ.

Д) Технические каналы утечки информации, создаваемые путем внедрение в ТСПИ электронных устройств перехвата информации (закладных устройств).

|

|

|

| 1.

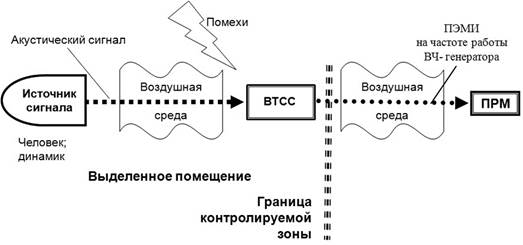

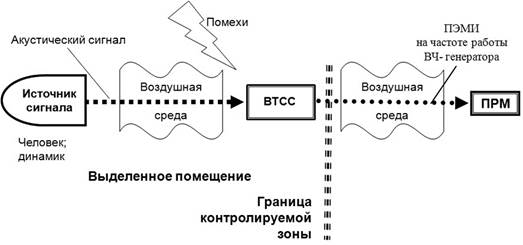

| Основными причинами возникновения электромагнитных каналов утечки информации являются:

| А) Побочные электромагнитные излучения (ПЭМИ), возникающие вследствие протекания переменного электрического тока (информативных сигналов) по элементам ТСПИ.

Б) Наводки информативных сигналов, вызванных побочными и (или) паразитными электромагнитными излучениями ТСПИ.

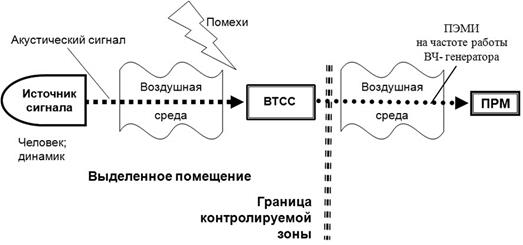

В) Модуляция информативным сигналом ПЭМИ высокочастотных генераторов ТСПИ (на частотах работы высокочастотных генераторов).

Г) Модуляция информативным сигналом паразитного электромагнитного излучения ТСПИ (например возникающего вследствие самовозбуждения усилителей низкой частоты).

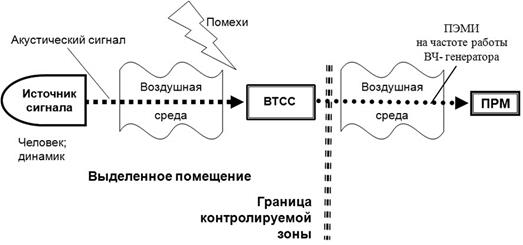

Д) Модуляция акустическим сигналом побочных электромагнитных излучений высокочастотных генераторов ВТСС (на частотах работы высокочастотных генераторов ВТСС).

|

|

|

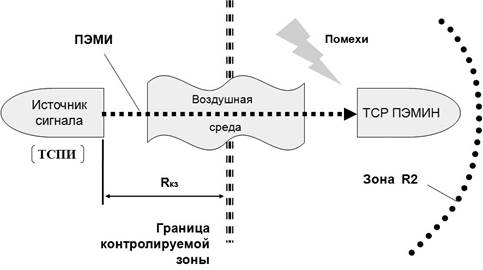

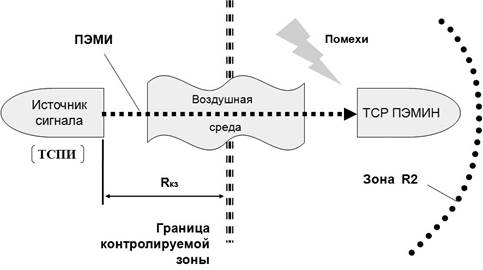

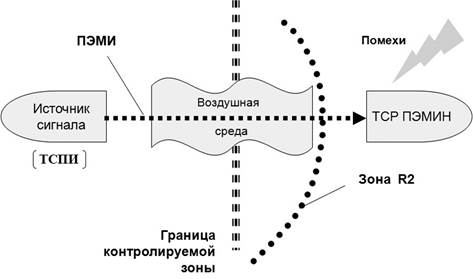

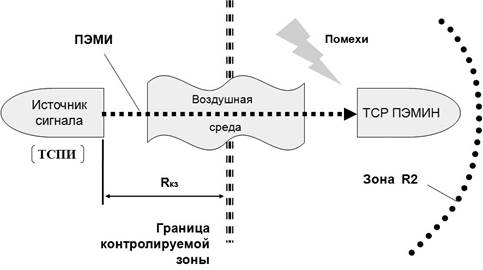

| 2.

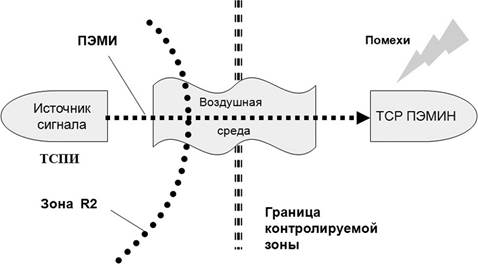

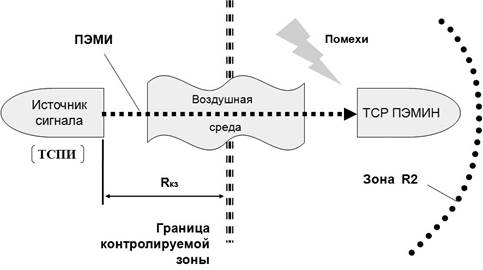

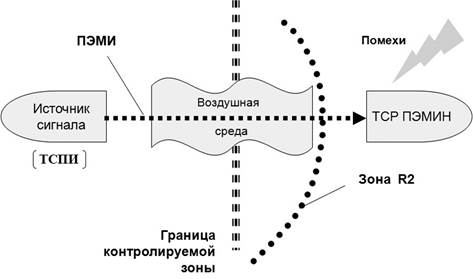

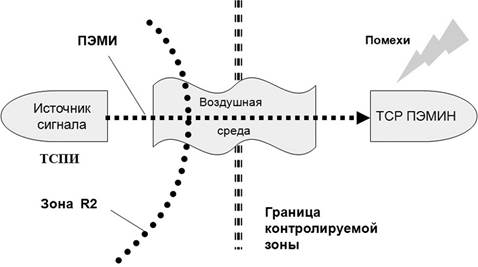

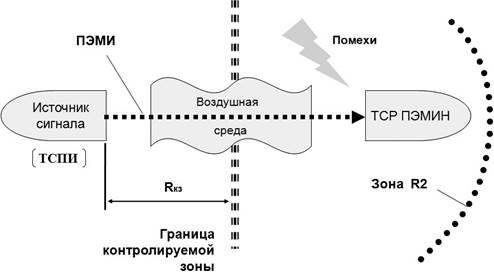

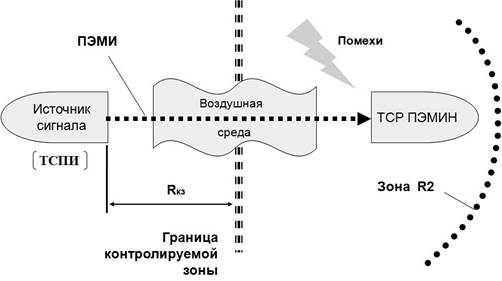

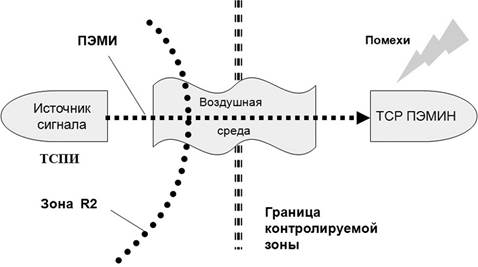

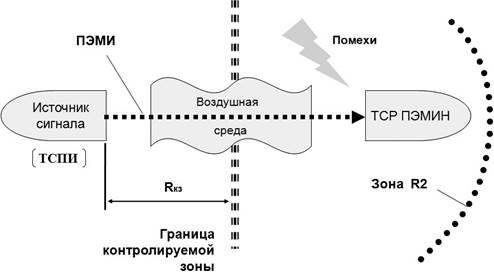

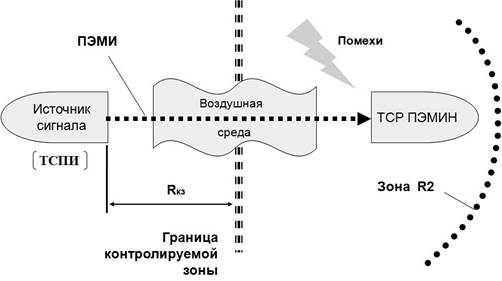

| Зона R 2– это

| А) Пространство вокруг ТСПИ, на границе и за пределами которого уровень наведенного от ТСПИ информативного сигнала в сосредоточенных антеннах, имеющих выход за пределы контролируемой зоны объекта, не превышает нормированного значения.

Б) Пространство вокруг ТСПИ, на границе и за пределами которого напряженность электрической или магнитной составляющей электромагнитного поля информативного сигнала не превышает допустимого (нормированного) значения.

В)) Пространство вокруг ТСПИ, в пределах которого напряженность электрической или магнитной составляющей электромагнитного поля информативного сигнала превышает допустимое (нормированное) значение.

Г) Пространство вокруг ТСПИ, на границе и за пределами которого напряженность электрической или магнитной составляющей электромагнитного поля информативного сигнала превышает допустимое (нормированное) значение.

Д) Минимальное расстояние от ТСПИ до границы контролируемой зоны объекта.

|

|

|

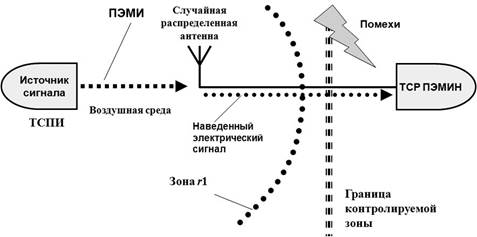

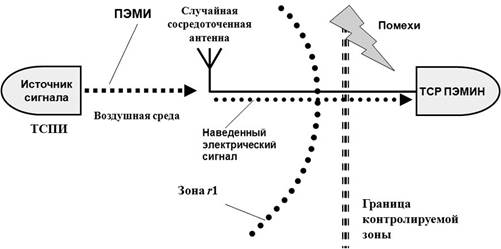

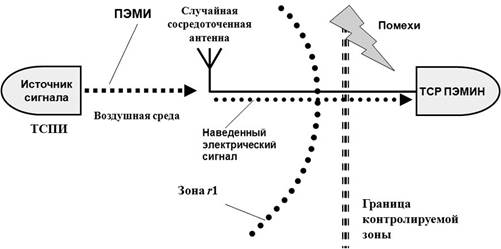

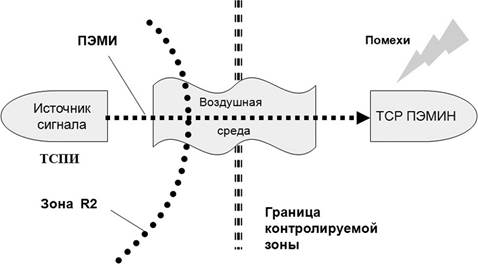

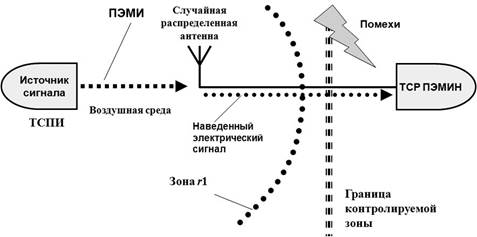

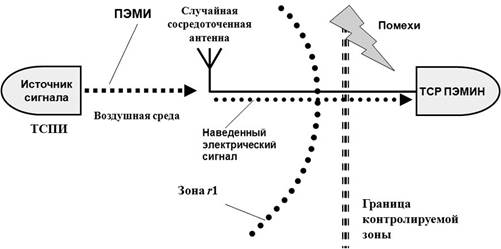

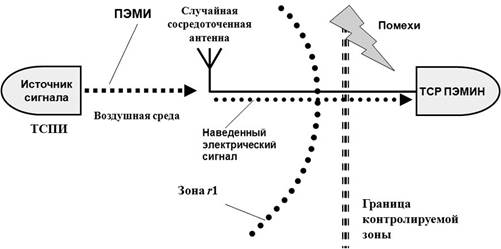

| 3.

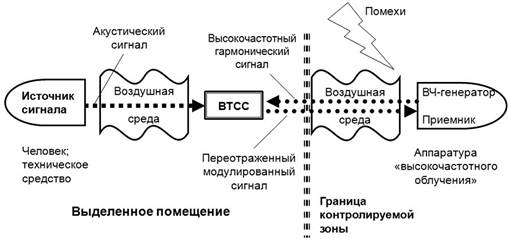

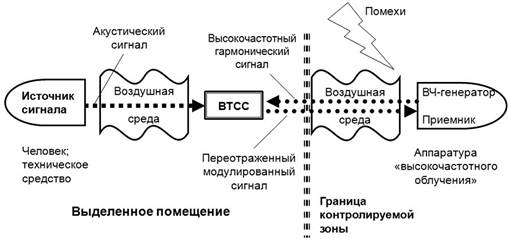

| Укажите правильно составленную схему (схемы) электромагнитного технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

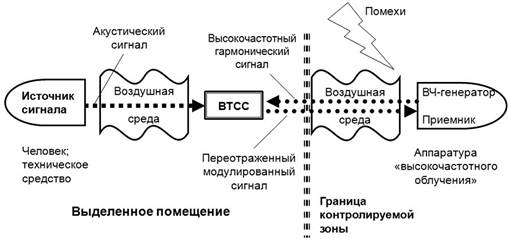

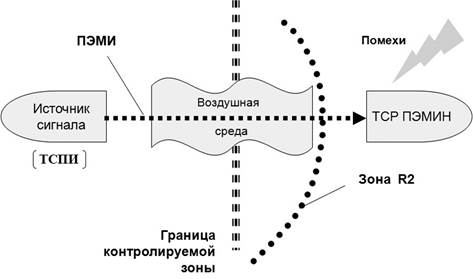

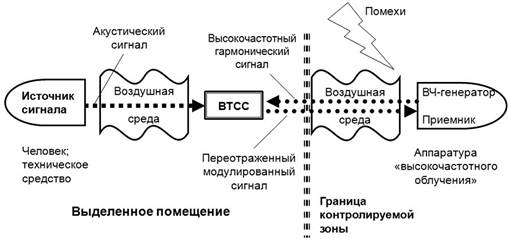

| 4.

| Укажите правильно составленную схему (схемы) электромагнитного технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 5.

| Назовите правильные соотношения

| А) R2 > r1.

Б) r1 > r1’.

В) r1’ < R2.

Г) r1 ³ R2.

Д) r1’ ³ r1.

|

|

|

| 1.

| Основными причинами возникновения электрических каналов утечки информации являются:

| А) Наводки информативных сигналов в электрических цепях ТСПИ, вызванные информативными побочными и (или) паразитными электромагнитными излучениями (ПЭМИ) ТСПИ.

Б) Наводки информативных сигналов в соединительных линиях ВТСС и посторонних проводниках, вызванные информативными побочными и (или) паразитными электромагнитными излучениями (ПЭМИ) ТСПИ.

В) Наводки информативных сигналов в электрических цепях ТСПИ, вызванные внутренними емкостными и (или) индуктивными связями («просачивание» информативных сигналов в цели электропитания через блоки питания ТСПИ).

Г) Наводки информативных сигналов в цепях заземления, вызванные информативными ПЭМИ ТСПИ, а также гальванической связью схемной (рабочей) земли и блоков ТСПИ.

Д) Наличие акустоэлектрических преобразователей в элементах ВТСС.

|

|

|

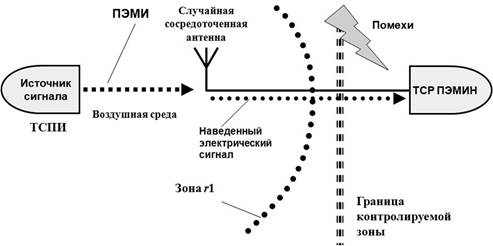

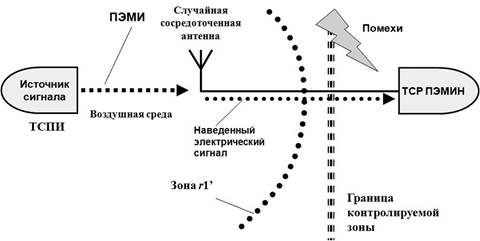

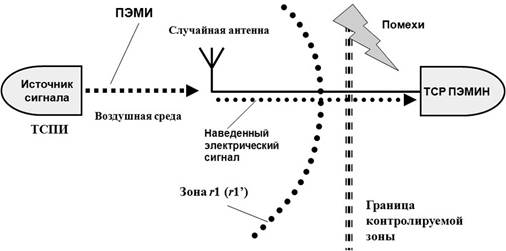

| 2.

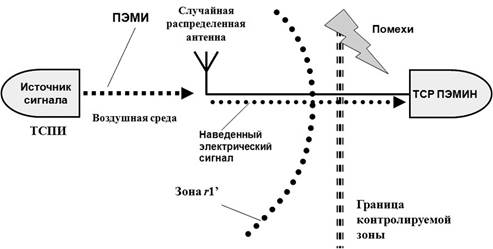

| Случайной антенной являются:

| А) Вспомогательные технические средства и системы (ВТСС), соединительные линии которых выходят за пределы контролируемой зоны.

Б) Вспомогательные технические средства и системы (ВТСС), соединительные линии которых не выходят за пределы контролируемой зоны.

В) Соединительные линии ВТСС, посторонние проводники, линии электропитания и цепи заземления, выходящие за пределы контролируемой зоны.

Г) Соединительные линии ВТСС и посторонние проводники, не выходящие за пределы контролируемой зоны.

Д) Цепи заземления, не выходящие за пределы контролируемой зоны.

|

|

|

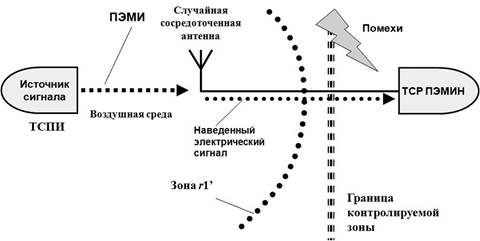

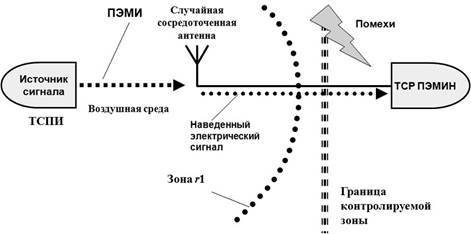

| 3.

| К случайной сосредоточенной антенне относятся:

| А) Соединительные линии вспомогательных технических средств и систем (ВТСС), которые не выходят за пределы контролируемой зоны.

Б) Компактные технические средства, соединительные линии которых выходят за пределы контролируемой зоны.

В) Датчики охранной и пожарной сигнализации, соединительные линии которых выходят за пределы контролируемой зоны объекта.

Г) Телефонный аппарат городской АТС.

Д) Инженерные коммуникации, выходящие за пределы контролируемой зоны.

|

|

|

| 4.

| К случайной распределенной антенне относятся:

| А) Соединительные линии ВТСС, посторонние проводники, линии электропитания и цепи заземления, выходящие за пределы контролируемой зоны.

Б) Трубы парового отопления, выходящие за пределы контролируемой зоны.

В) Телефонный провод городской АТС.

Г) Датчики охранной и пожарной сигнализации локальной системы охранно-пожарной сигнализации, все элементы которой, включая приборы приемно-контрольные, располагаются в пределах контролируемой зоны.

Д) Телефонный аппарат городской АТС.

|

|

|

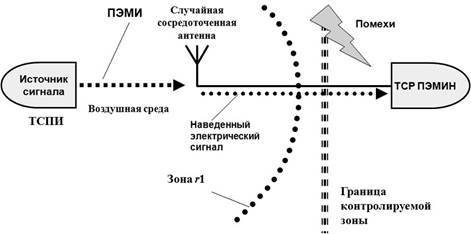

| 5.

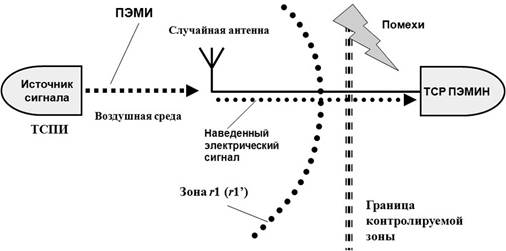

| Зона r 1 – это

| А) Пространство вокруг ТСПИ, на границе и за пределами которого уровень наведенного от ТСПИ информативного сигнала в сосредоточенных антеннах, имеющих выход за пределы контролируемой зоны объекта, не превышает нормированного значения.

Б) Пространство вокруг ТСПИ, на границе и за пределами которого напряженность электрической или магнитной составляющей электромагнитного поля информативного сигнала не превышает допустимого (нормированного) значения.

В) Пространство вокруг ТСПИ, на границе и за пределами которого уровень наведенного от ТСПИ информативного сигнала в распределенных антеннах, имеющих выход за пределы контролируемой зоны объекта, не превышает нормированного значения.

Г) Пространство вокруг ТСПИ, в пределах которого уровень наведенного от ТСПИ информативного сигнала в сосредоточенных антеннах, имеющих выход за пределы контролируемой зоны объекта, превышает нормированное значение.

Д) Минимальное расстояние от ТСПИ до случайной антенны.

|

|

|

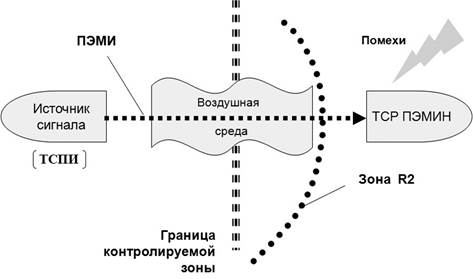

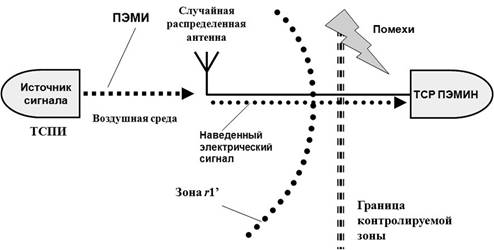

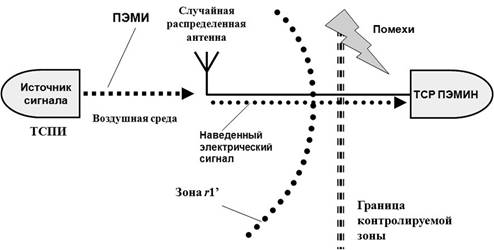

| 1.

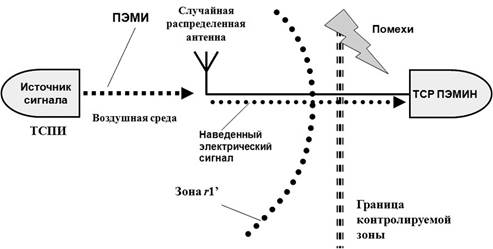

| Зона r 1’ – это

| А) Пространство вокруг ТСПИ, на границе и за пределами которого уровень наведенного от ТСПИ информативного сигнала в сосредоточенных антеннах, имеющих выход за пределы контролируемой зоны объекта, не превышает нормированного значения.

Б) Пространство вокруг ТСПИ, на границе и за пределами которого напряженность электрической или магнитной составляющей электромагнитного поля информативного сигнала не превышает допустимого (нормированного) значения.

В) Пространство вокруг ТСПИ, на границе и за пределами которого уровень наведенного от ТСПИ информативного сигнала в распределенных антеннах, имеющих выход за пределы контролируемой зоны объекта, не превышает нормированного значения.

Г)) Пространство вокруг ТСПИ, в пределах которого уровень наведенного от ТСПИ информативного сигнала в распределенных антеннах, имеющих выход за пределы контролируемой зоны объекта, превышает нормированного значения.

Д) Минимальное расстояние от ТСПИ до случайной антенны.

|

|

|

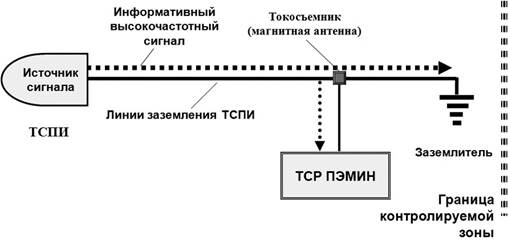

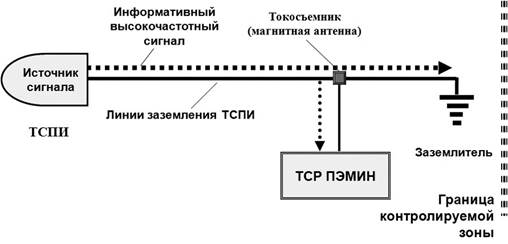

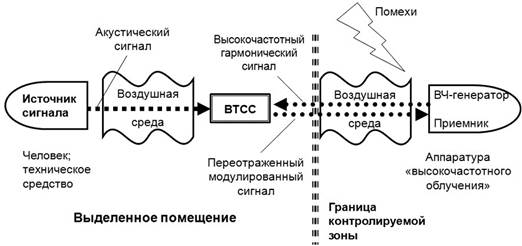

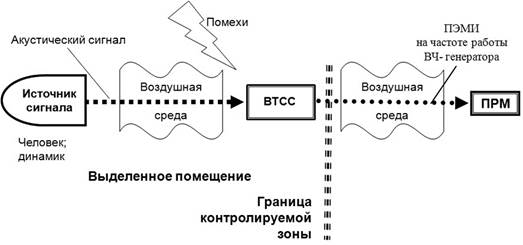

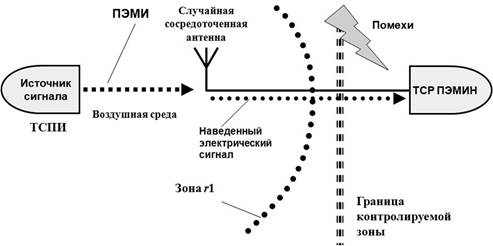

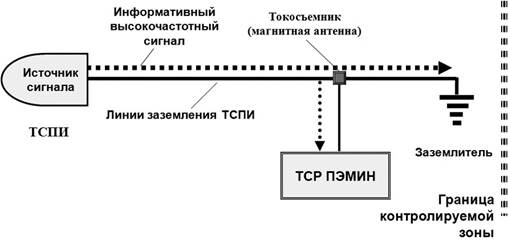

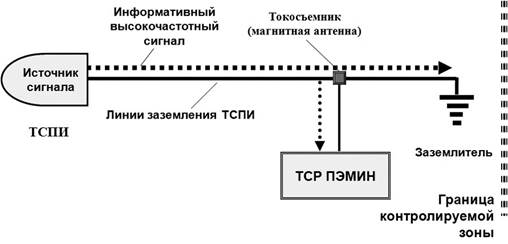

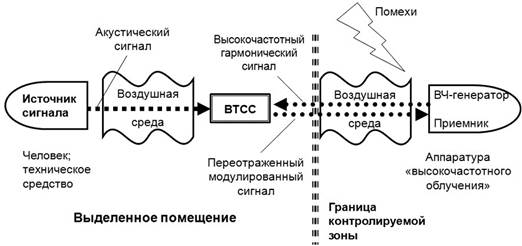

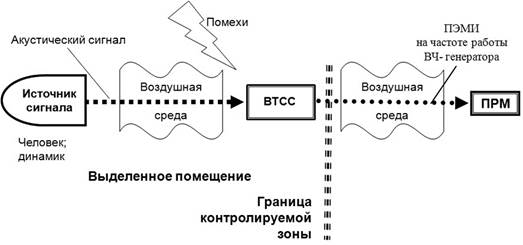

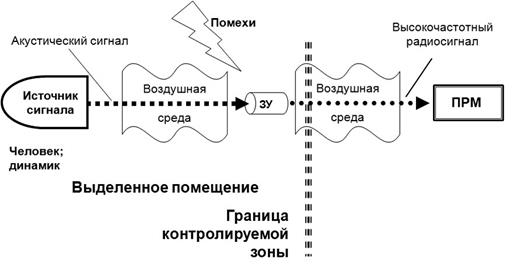

| 2.

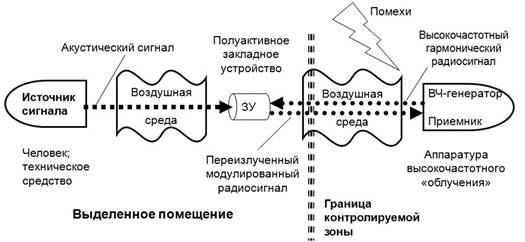

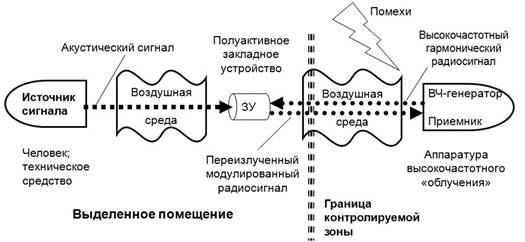

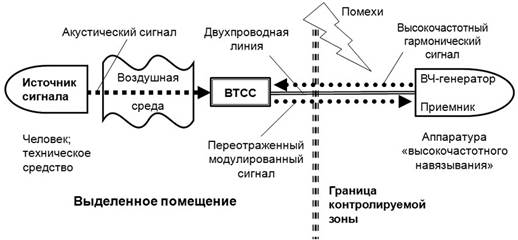

| Укажите правильно составленную схему (схемы) электрического технического канала утечки информации, вызванного наводками информативных побочных и (или) паразитных электромагнитных излучений ТСПИ в случайных антеннах

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 3.

| Укажите правильно составленную схему (схемы) электрического технического канала утечки информации, вызванного наводками информативных сигналов в электрических цепях ТСПИ вследствие внутренних емкостных и (или) индуктивных связей

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

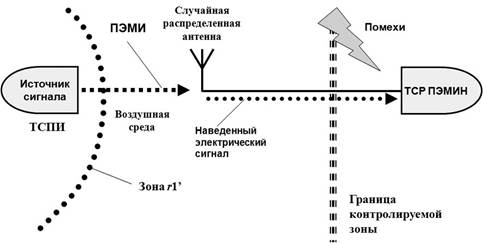

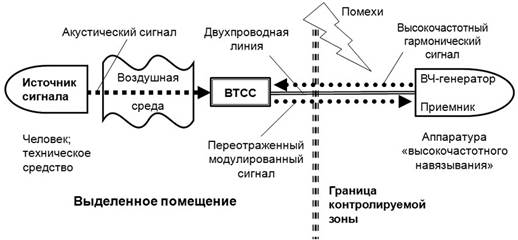

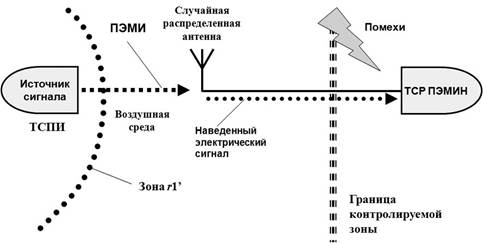

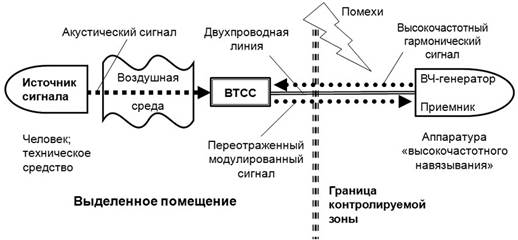

| 4.

| Укажите правильно составленную схему (схемы) электрического технического канала утечки информации, вызванного наводками информативных сигналов в цепях заземления вследствие гальванической связи схемной (рабочей) земли и блоков ТСПИ

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

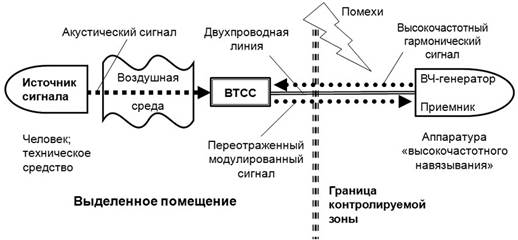

| 5.

| Укажите правильно составленную схему (схемы) специально создаваемых технических каналов утечки информации, обрабатываемой ТСПИ

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 1.

| Количество октавных полос речевого сигнала равно:

| А) 3.

Б) 5.

В) 7.

Г) 8.

Д) 10.

|

|

|

| 2.

| Среднегеометрические частоты октавных полос речевого сигнала равны:

| А) 100, 300, 500, 1000, 3000, 4000, 8000 Гц.

Б) 20, 200, 500, 1000, 3000, 5000, 10000 Гц.

В) 100, 250, 500, 1000, 2000, 3000, 4000 Гц.

Г) 125, 250, 500, 1000, 2000, 4000, 8000 Гц.

Д) 300, 500, 1000, 3000, 5000, 8000, 10000 Гц.

|

|

|

| 3.

| Типовые интегральные уровни речи, измеренные на расстоянии 1 м от источника сигнала, составляют:

| А) 64, 70, 76, 84 дБ.

Б) 60, 70, 80, 90 дБ.

В) 50, 60, 70, 80 дБ.

Г) 60, 66, 72, 86 дБ.

Д) 60, 64, 68, 72 дБ.

|

|

|

| 4.

| В качестве показателя эффективности защиты выделенного помещения от утечки речевой информации по техническим каналам используется:

| А) Слоговая разборчивость речи.

Б) Словесная разборчивость речи.

В) Фразовая разборчивость речи.

Г) Отношение информативный сигнал/шум в месте возможного размещения средства акустической разведки, измеренное в октавных полосах частот речевого сигнала.

Д) Отношение информативный сигнал/шум в месте возможного размещения средства акустической разведки, измеренное в диапазоне частот речевого сигнала.

|

|

|

| 5.

| К техническим каналам утечки речевой информации относятся:

| А) Прямой акустический технический канал утечки информации.

Б) Акустовибрационный технический канал утечки информации.

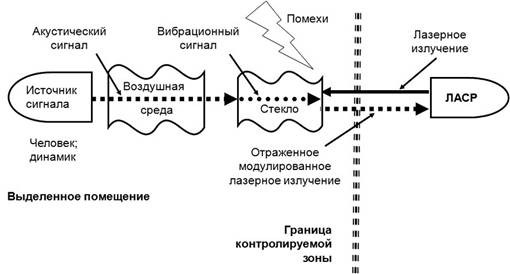

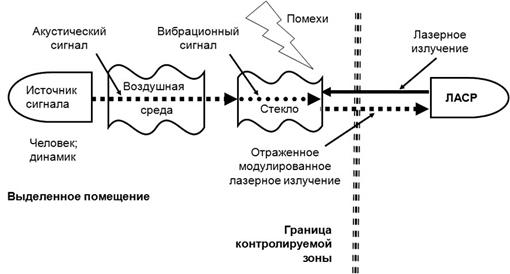

В) Акустооптический технический канал утечки информации.

Г) Акустоэлектрический технический канал утечки информации.

Д) Акустоэлектромагнитный технический канал утечки информации.

|

|

|

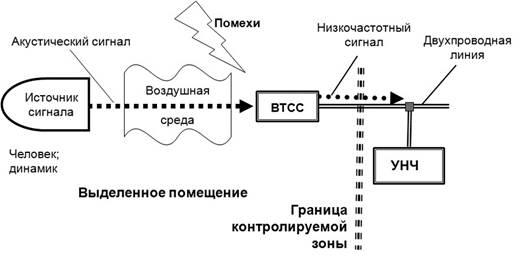

| 1.

| К естественным техническим каналам утечки речевой информации относятся:

| А) Прямые акустические технические каналы утечки информации.

Б) Акустооптический технические каналы утечки информации.

В) Акустоэлектромагнитный (пассивный) технический канал утечки информации.

Г) Акустовибрационные технические каналы утечки информации.

Д) Акустоэлектрический (пассивный) технический канал утечки информации.

|

|

|

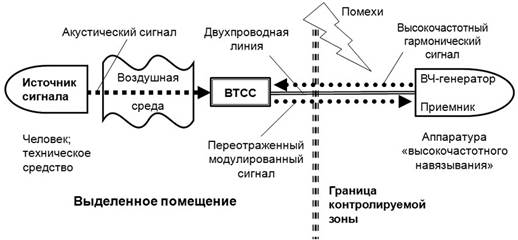

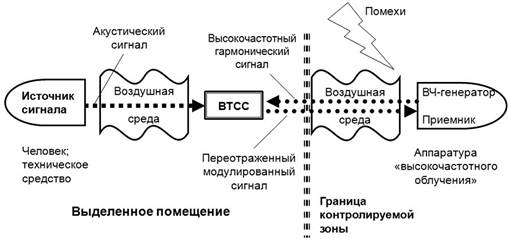

| 2.

| К специально создаваемым техническим каналам утечки речевой информации относятся:

| А) Акустоэлектрический (пассивный) технический канал утечки информации.

Б) Акустооптический технический канал утечки информации.

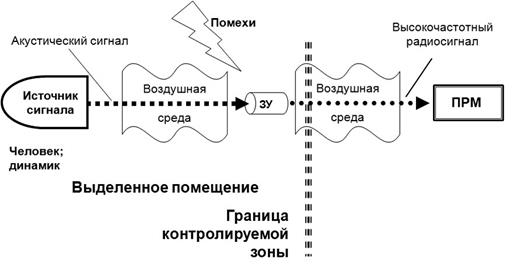

В) Акустоэлектромагнитный (активный) технический канал утечки информации.

Г) Акустовибрационные технические каналы утечки информации.

Д) Акустоэлектрический (активный) технический канал утечки информации.

|

|

|

| 3.

| По каким техническим каналам возможен перехват речевой информации без проникновения в пределы КЗ объекта

| А) Прямые акустические технические каналы утечки информации.

Б) Акустовибрационный технический канал утечки информации.

В) Акустооптический технический канал утечки информации.

Г) Акустоэлектрический технический канал утечки информации.

Д) Акустоэлектромагнитный технический канал утечки информации.

|

|

|

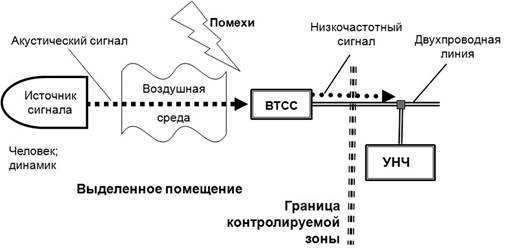

| 4.

| Какие способы перехвата речевой информации требуют проникновения в выделенное помещение

| А) Перехват акустических колебаний, возникающих при ведении разговоров, закладными устройствамис датчиками микрофонного типа.

Б) Перехват вибрационных колебаний, возникающих при ведении разговоров в ограждающих конструкциях и инженерных коммуникациях, закладными устройствамис датчиками контактного типа.

В) Перехват вибрационных колебаний, возникающих при ведении разговоров в ограждающих конструкциях и инженерных коммуникациях, электронными стетоскопами.

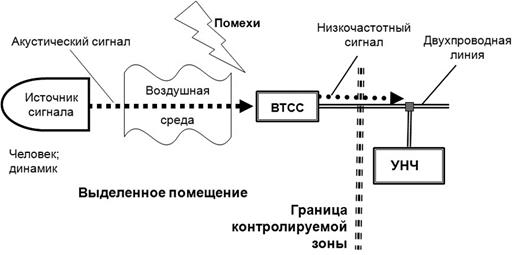

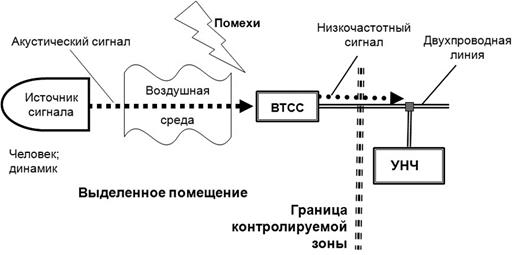

Г) Перехват информативных электрических сигналов, возникающих вследствие акустоэлектрических преобразований акустических сигналов элементами ВТСС, техническими средствами, построенными на базе низкочастотных усилителей, подключаемыми к соединительных линий ВТСС.

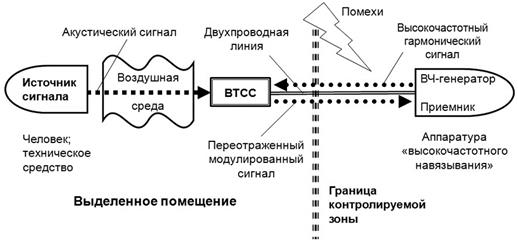

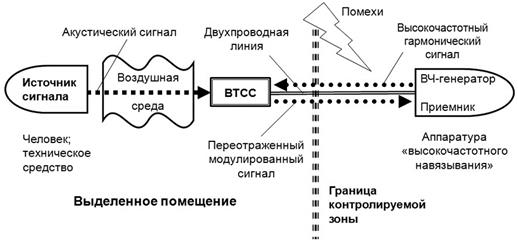

Д) Перехват акустической (речевой) информации методом «высокочастотного облучения» ВТСС, имеющих в своем составе акустоэлектрические преобразователи.

|

|

|

| 5.

| Для передачи информации, перехваченной закладными устройствами перехвата речевой информации, используются

| а) Специально проложенная линия.

б) Линия электропитания 220 В, 50 Гц.

в) Телефонная линия.

г) Радиоканал.

д) Оптический канал.

|

|

|

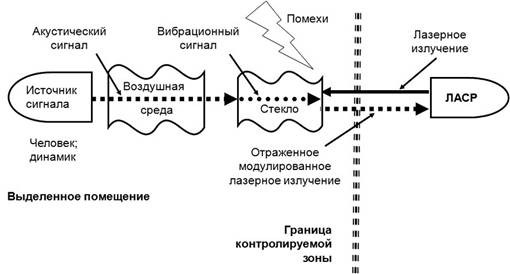

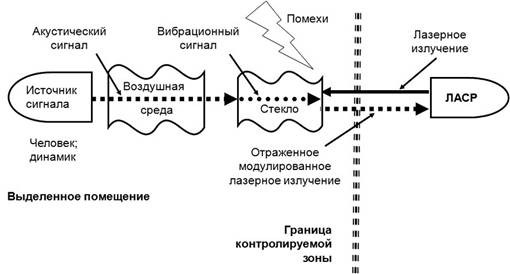

| 1.

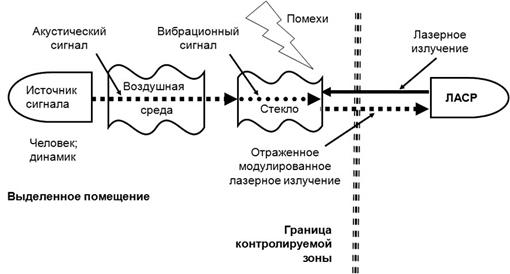

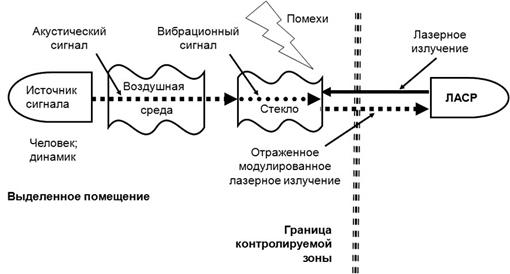

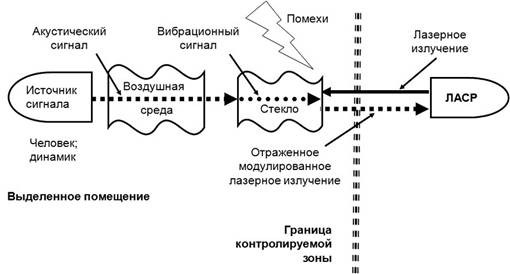

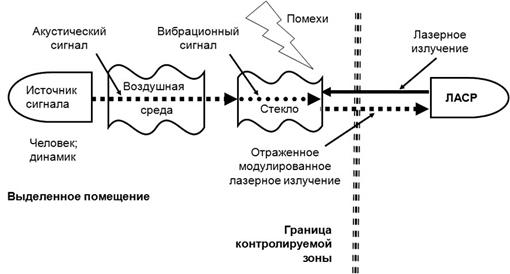

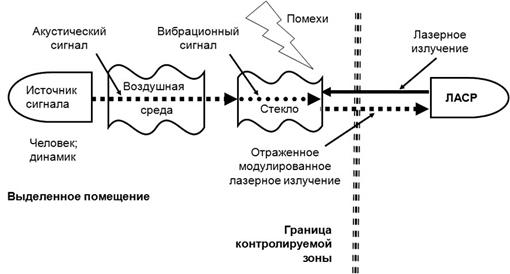

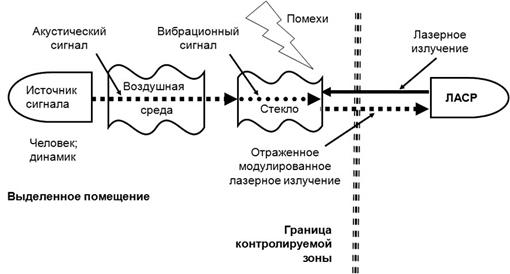

| Укажите правильно составленную схему акустооптического технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

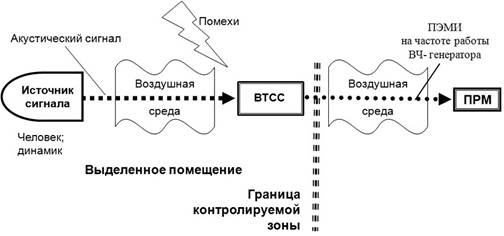

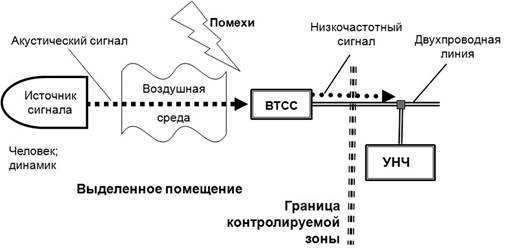

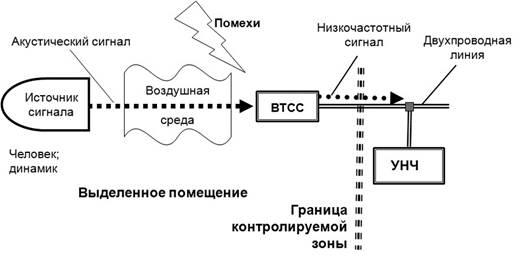

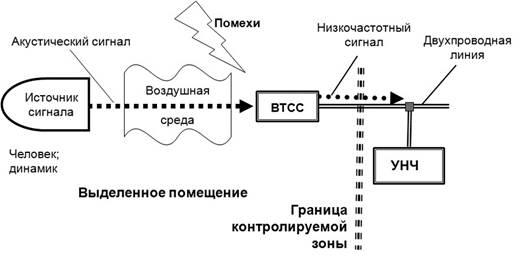

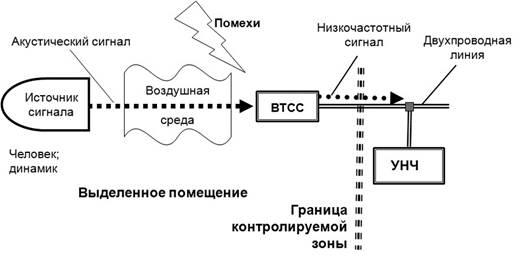

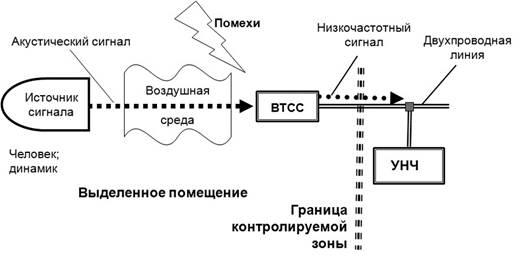

| 2.

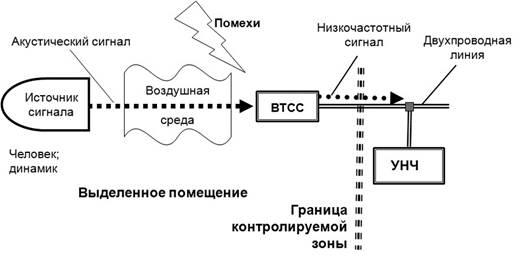

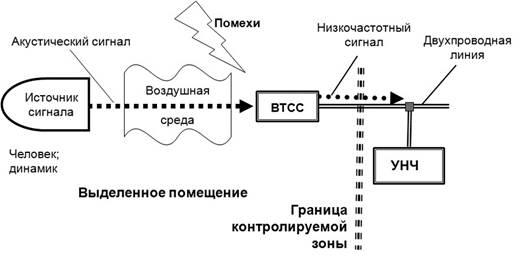

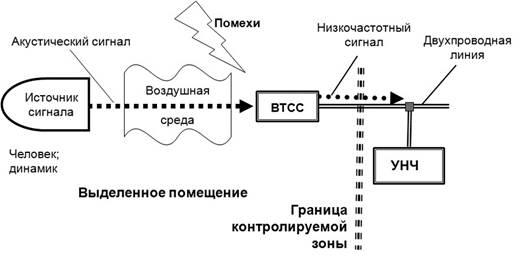

| Укажите правильно составленную схему акустоэлектрического (пассивного) технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

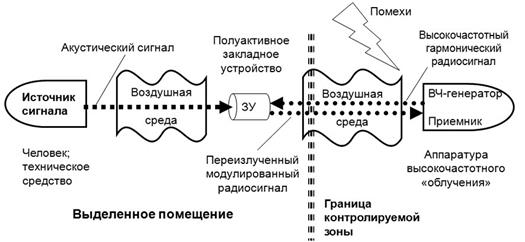

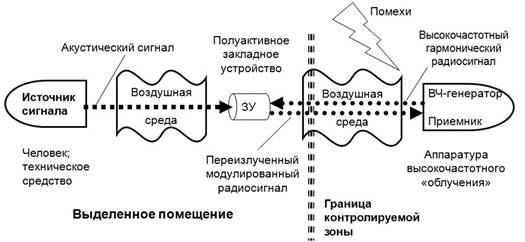

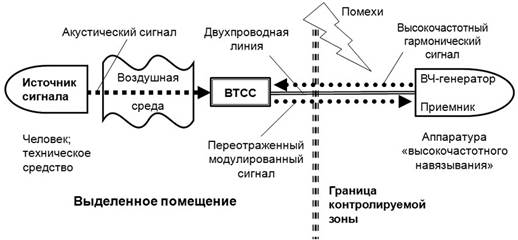

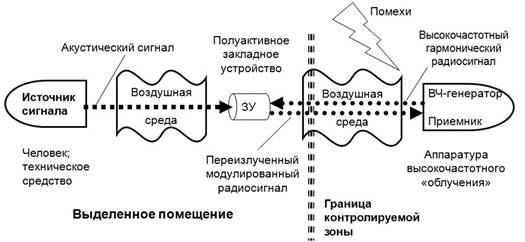

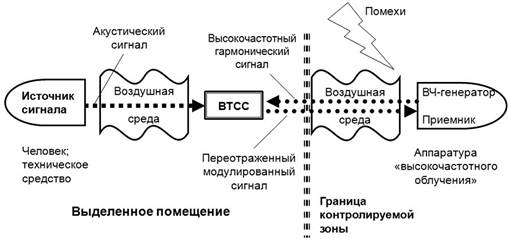

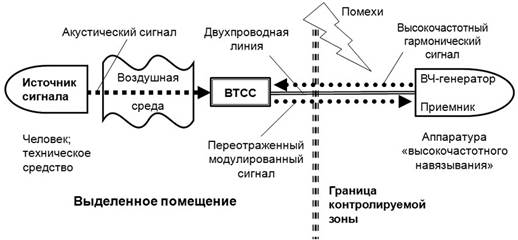

| 3.

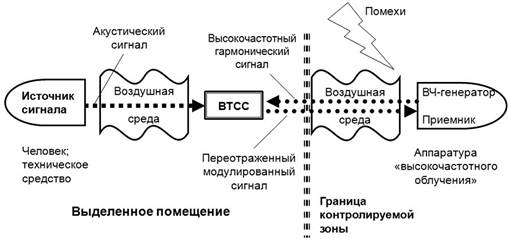

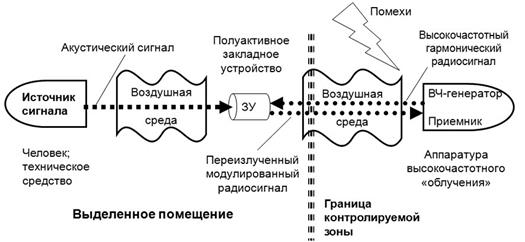

| Укажите правильно составленную схему акустоэлектрического (активного) технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

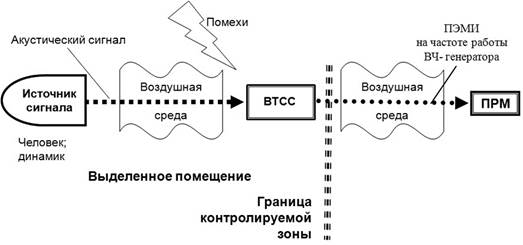

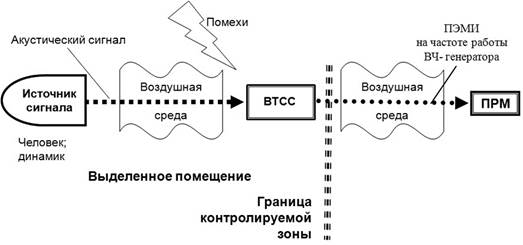

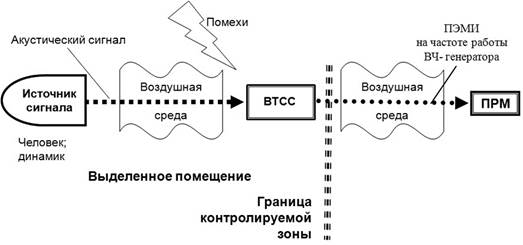

| 4.

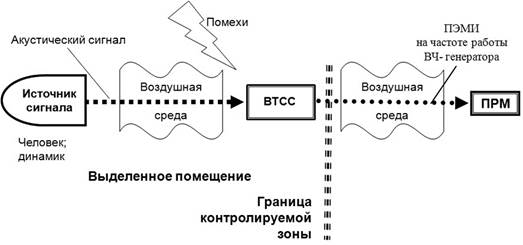

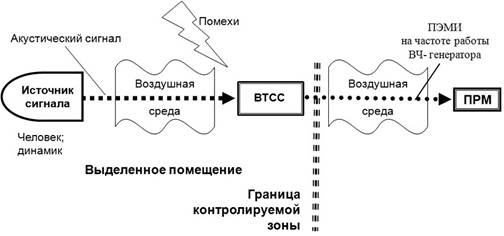

| Укажите правильно составленную схему акустоэлектромагнитного (пассивного) технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

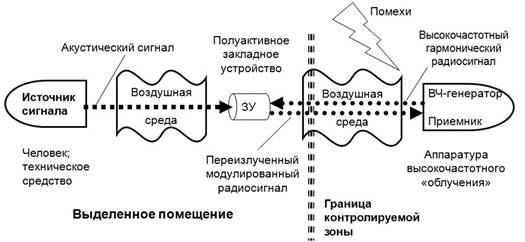

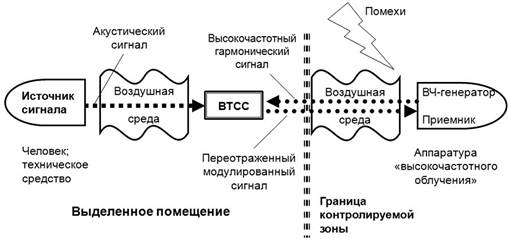

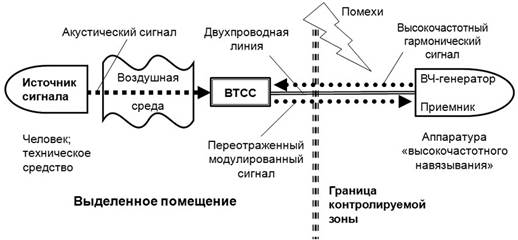

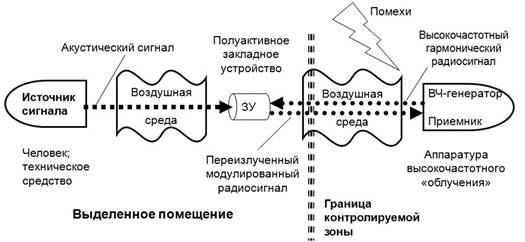

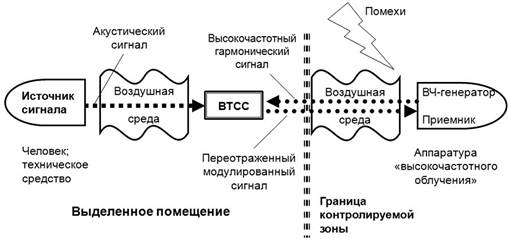

| 5.

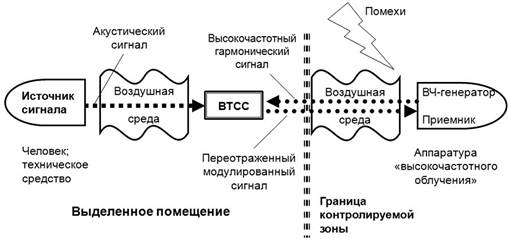

| Укажите правильно составленную схему акустоэлектромагнитного (активного) технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 1.

| Укажите правильно составленную схему акустовибрационного технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 2.

| Укажите правильно составленную схему (схемы) прямого акустического технического канала утечки информации

| А)  Б)

Б)  В)

В)

Г)

Г)

Д)

Д)

|

|

|

| 3.

| Укажите правильно составленную схему (схемы) прямого акустического технического канала утечки информации

| А)

Б)

В)

Б)

В)  Г)

Г)

Д)

Д)

|

|

|

| 4.

| Укажите правильно составленную схему (схемы) прямого акустического технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 5.

| Укажите правильно составленную схему (схемы) прямого акустического технического канала утечки информации

| А)  Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

|

|

|

| 1.

| В результате несанкционированного доступа к информации возможно:

| А) Неравомерное ознакомление с информацией (чтение информации с экрана монитора)

Б) Неправомерное снятие копий с носителей информации.

В) Неправомерная запись информации на носитель.

Г) Неправомерное уничтожение информации.

Д) Неправомерное блокирование доступа к информации.

|

|

|

| 2.

| Неправомерное воздействие на информацию – это

| А) Действия или процесс, в результате которых произошло неправомерное уничтожение информации, модифицирование (искажение, подмена) информации или блокирование доступа к информации.

Б) Процесс, в результате которого произошло неправомерное уничтожение информации, модифицирование (искажение, подмена) информации или блокирование доступа к информации.

В) Действия или процесс, в результате которых произошло неправомерное уничтожение информации.

Г) Действия или процесс, в результате которых произошло неправомерное модифицирование (искажение, подмена) информации.

Д) Действия или процесс, в результате которых произошло неправомерное блокирование доступа к информации.

|

|

|

| 3.

| Четвертый уровень нарушителя

| А) Определяет самый низкий уровень возможностей ведения диалога в АС - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Б) Определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

В) Определяется возможностью управления функционированием АС, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

Г) Определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

Д) Определяется возможностью включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

|

|

|

| 4.

| Внешними нарушителями могут быть:

| А) Разведывательные службы государств.

Б) Криминальные структуры

В) Конкуренты (конкурирующие организации)

Г) Недобросовестные партнеры

Д) Внешние субъекты (физические лица).

|

|

|

| 5.

| При физическом доступе нарушитель:

| А) Осуществляет несанкционированное вскрытие системного блока СВТ для осуществления НСД или копирования информации

Б) Осуществляет изъятие HDD или изменение аппаратной части СВТ с целью НСД или копирования информации.

В) Использует программные средства, выполняющие обращение к объектам доступа в обход средств защиты.

Г) Использует программные средства для модификации средств защиты, позволяющих осуществить НСД.

Д) Внедряет в СВТ или АС вредоносные программы для осуществления НСД к информации или ее копирования.

|

|

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)

Г)

Г)

Д)

Д)

Б)

В)

Б)

В)  Г)

Г)

Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)

Б)

Б)  В)

В)  Г)

Г)  Д)

Д)