|

Главная Случайная страница Контакты | Мы поможем в написании вашей работы! | |

Шифрування з використанням симетричного та асиметричного ключа

|

|

Курсова робота

на тему:

« Криптологія. Апаратні та програмні методи шифрування »

Виконав студент

ІІІ-го курсу 6-ї групи:

Ковальов Андрій

Ужгород 2013

Зміст

ВСТУП.. 3

1. Криптографія та стеганографія. 5

2. Основний об'єкт криптографії?. 6

3. Криптографія, як мистецтво. 9

4. Ключ. 12

4.1. Шифрування з використанням симетричного та асиметричного ключа. 13

5. Атака на шифр і стійкість шифру. 17

6. Криптографія та кріптологія. 19

7. Криптографія та рівень технологій.. 21

8. Типологія загроз для інформації. 22

9. Програмне забезпечення для шифрування. 24

10. Апаратна і програмна реалізація алгоритмів шифрування. 26

10.1. Апаратна реалізація. 26

10.2. Програмна реалізація. 28

10.3. Програмно-апаратна реалізація. 29

11. Шифр Вернама. 30

11.1. Вади шифру Вернама: 31

ВИСНОВКИ.. 34

СПИСОК ВИКОРИСТАНИХ ДЖЕРЕЛ.. 35

ВСТУП

Інформація - основне поняття наукових напрямків, що вивчають процеси передачі, переробки і зберігання різних даних. Суть поняття інформації зазвичай пояснюється на прикладах. Формальне визначення не дається, оскільки поняття інформації відноситься до таких же фундаментальним поняттям, як матерія, люди вже давно зрозуміли, що інформація може бути справжнім скарбом, і тому часто багато зусиль витрачалося як на її охорону, так і на її добування. Інформація, яка потребує захисту, виникає в самих різних життєвих ситуаціях. Зазвичай в таких випадках говорять, що інформація містить таємницю або є захищиною, приватною, конфіденційною, секретною. Для найбільш типових введені навіть спеціальні поняття:

- державна таємниця;

- військова таємниця;

- комерційна таємниця;

- юридична таємниця;

- лікарська таємниця і т.д.

Далі будемо говорити про, як захищається інформація, маючи на увазі наступні ознаки такої інформації: маємо якийсь певне коло законних користувачів, які мають право володіти цією інформацією; маються незаконні користувачі, які прагнуть оволодіти цією інформацією з тим, щоб звернути її собі на благо, а законним користувачам на шкоду.

Для простоти тут обмежуємося розглядом тільки однієї загрози - загрози розголошення інформації. Існують і інші загрози для захищається інформації з боку незаконних користувачів: підміна, імітація та ін.

Зараз життя влаштоване так, що між людьми відбувається інтенсивний обмін інформацією, причому часто на величезні відстані. Для цього земну кулю обплутали різними видами технічних засобів зв'язку: телеграф, телефон, радіо, телебачення та ін. Але часто виникає необхідність в обміні між віддаленими законними користувачами не просто інформацією, а захищається інформацією. У цьому випадку незаконний користувач може спробувати перехопити інформацію з загальнодоступного технічного каналу зв'язку. Побоюючись цього, законні користувачі мають вжити додаткових заходів для захисту своєї інформації. Розробкою таких заходів захисту займаються криптографія і стеганографія.

1. Криптографія та стеганографія.

Криптографія - наука про методи перетворення (шифрування) інформації з метою її захисту від незаконних користувачів.

Стеганографія - набір засобів і методів приховування факту передачі повідомлення.

Шифр - спосіб, метод перетворення інформації з метою її захисту від незаконних користувачів.

Стеганографія приховує сам факт передачі повідомлення, а криптографія вважає, що повідомлення (у зашифрованому вигляді!). Доступно незаконному користувачеві, але він не може отримати з цього повідомлення захищаєму інформацію, перші сліди стеганографічних методів губляться в глибокій старовині. Наприклад, відомий такий спосіб приховування письмового повідомлення: голову раба голили, на шкірі голови писали повідомлення і після відростання волосся раба відправляли до адресата.

З детективних творів добре відомі різні способи прихованого листи між рядків звичайного, незащіщаемого листа: від молока до складних хімічних реактивів з наступною обробкою.

Також з детективів відомий сучасний метод «мікроточки»: повідомлення записується за допомогою сучасної техніки на дуже маленький носій - «мікрокрапках», яка пересилається з звичайним листом, наприклад, під маркою або де-небудь в іншому заздалегідь обумовленому місці.

Один типово стеганографічний прийом тайнопису - акростих - добре відомий знавцям поезії. Акростих - це така організація віршованого тексту, при якій, наприклад, початкові літери кожного рядка утворюють приховуване повідомлення.

В даний час у зв'язку з широким розповсюдженням комп'ютерів відомо багато тонких методів «запрятиванія» захищається інформації всередині великих обсягів інформації, що зберігається в комп'ютері.

При використанні стеганографії на відміну від криптографії захищається інформацію не перетвориться, а ховається сам факт її передачі.

2. Основний об'єкт криптографії?

А і В - видалені законні користувачі захищаємої інформації; вони хочуть обмінюватися інформацією по загальнодоступному каналу зв'язку, а П - незаконний користувач (супротивник), який може перехоплювати передані по каналу зв'язку повідомлення і намагатися витягти з них потрібну йому інформацію, наведену формальну схему можна також вважати моделлю типовою ситуації, в якій застосовуються криптографічні методи захисту інформації.

Зазначимо, що історично в криптографії закріпилися деякі чисто військові слова (супротивник, атака на шифр та ін.). Вони найбільш точно відображають зміст відповідних криптографічних понять. Разом з тим широко відома військова термінологія, заснована на понятті коду (військово - морські коди, коди Генерального штабу, кодові книги, код позначення тощо) вже йде з теоретичної криптографії. Справа в тому, що за останні десятиліття сформувалася теорія кодування - новий великий науковий напрям, який розробляє і вивчає методи захисту інформації від випадкових спотворень в каналах зв'язку. І якщо раніше терміни кодування і шифрування вживалися в деякому сенсі як синоніми, то тепер це неприпустимо. Так, наприклад, дуже поширений вираз «кодування - різновид шифрування» стає просто неправильним.

Криптографія займається методами перетворення інформації, які б не дозволили противнику витягти її з перехоплюваних повідомлень. При цьому по каналу зв'язку передається вже не сама захищається інформація, а результат її перетворення за допомогою шифру, і для супротивника виникає складне завдання розтину шифру.

Розтин (злом) шифру - процес отримання захищається інформації (відкритого тексту) з шифрованого повідомлення (шифртекста) без знання застосованого шифру.

Шифрування (зашифровування) - процес застосування шифру до захищається інформації, тобто перетворення інформації, що захищається в шифрування повідомлення за допомогою певних правил, що містяться в шифрі.

Дешифрування - процес, зворотний шифруванню, тобто перетворення шифрованого повідомлення в захищається інформацію за допомогою певних правил, що містяться в шифрі.

Однак крім перехоплення і розтину шифру противник може намагатися отримати захищається інформацію багатьма іншими способами.

Найбільш відомим з таких способів є агентурний, коли супротивник яких-небудь шляхом схиляє до співпраці одного із законних користувачів і за допомогою цього агента отримує доступ до інформації, що захищається. У такій ситуації криптографія безсила.

Противник може намагатися не одержати, а знищити або модифікувати захищаєму інформацію в процесі її передачі. Це - зовсім інший тип загроз для інформації, відмінний від перехоплення і розкриття шифру. Для захисту від таких загроз розробляються свої специфічні методи. Серед численних загроз для інформації, що захищається криптографія протистоїть тільки деяким. Тому природно поєднувати криптографію з заходами щодо захисту інформації від інших загроз.

На закінчення цього етюду відзначу, що найчастіше обмін захищається інформацією відбувається не тільки між двома абонентами - законними користувачами, а в мережі абонентів, і тоді виникають нові завдання. Мережі можуть бути різних розмірів - від одиниць до тисяч абонентів. Тим не менше, основні поняття та ідеї криптографії можна зрозуміти на прикладі описаного основного об'єкта криптографії.

3. Криптографія, як мистецтво.

Довгий час заняття криптографією було долею диваків - одинаків. Серед них були обдаровані вчені, дипломати, священнослужителі. Відомі випадки, коли криптографія вважалася навіть чорною магією. Цей період розвитку криптографії як мистецтва тривав з незапам'ятних часів до початку XX століття, коли з'явилися перші шифрувальні машини. Розуміння математичного характеру розв'язуваних криптографією завдань прийшло тільки в середині XX століття - після робіт видатного американського вченого К. Шеннона.

Історія криптографії пов'язана з великою кількістю дипломатичних і військових таємниць і тому оповита туманом легенд. Найбільш повна книга з історії криптографії містить більше тисячі сторінок. Вона опублікована в 1967 році в Нью - Йорку.

Свій слід в історії криптографії залишили багато хто добре відомі історичні особистості. Наведу кілька найбільш яскравих прикладів:

- Перші відомості про використання шифрів у військовій справі пов'язані з ім'ям спартанського полководця Лісандра (шифр «Сціталь», V століття до нашої ери);

- Цезар використовував в листуванні шифр, який увійшов в історію як «шифр Цезаря»;

- У стародавній Греції був винайдений вид шифру, який надалі став називатися «квадрат Полібія»;

- Братство франкмасонів з моменту свого виникнення (VIII століття) I розробило і використовувало цілу систему особливих шифрів.

Одну з перших книг з криптографії написав абат І. Трител (1462 - 1516), що жив у Німеччині. У 1566 році відомий механік і математик Д. Кардано опублікував роботу з описом винайденої їм системи шифрування («решітка Кардано»). Франція XVI століття залишила в історії криптографії шифри короля Генріха IV і Рішельє. У згаданій книзі Т. А. Соболєвої докладно описано багато російських шифрів, у тому числі й «арифметична абетка», автором якої був Петро Великий.

Деякі відомості про властивості шифрів і їх застосуваннях можна знайти і в художній літературі, особливо в пригодницькій, детективної і військової. Хороше докладне пояснення особливостей одного з найпростіших шифрів - шифру заміни і методів його розтину міститься у двох відомих оповіданнях: «Золотий жук» Е. По і «Танцюючі чоловічки» А. Конан - Дойля.

Багато цікавої інформації з криптографії публікується у видаваному в США науково -популярному журналі «Cryptology». Великий бібліографічний список (111 назв) зарубіжної літератури з криптографії міститься в дуже корисній і важливій статті Діффі і Хеллмена, яка перекладена на російську мову і є в загальному доступі.

Розглянемо більш докладно два приклади:

Шифр Цезаря. Цей шифр реалізує наступне перетворення відкритого тексту: кожна буква відкритого тексту замінюється третьою після неї буквою в алфавіті, який вважається написаним по колу, тобто після букви «я» слід буква «а». Тому клас шифрів, до яких належить і шифр Цезаря, називається шифрами заміни.

Наприклад, відкритий текст криптографія при такому способі шифрування перетвориться в шифр-текст НУЛТХСЕУГЧЛВ. Зазначу, що Цезар заміняв букву третьою після неї буквою, але можна замінювати і п'ятої, і який-небудь інший. Головне, щоб той, кому надсилається шифрування повідомлення, знав цю величину зсуву.

Шифр Віженер. Цей шифр найзручніше уявляти собі як шифр Цезаря з змінною величиною зсуву. Щоб знати, на скільки зрушувати чергову букву відкритого тексту, заздалегідь домовляються про спосіб запам'ятовування зрушень. Сам Віженер пропонував запам'ятовувати ключове слово, кожна буква якого своїм номером у алфавіті вказує величину зсуву. Ключове слово повторюється стільки разів, скільки потрібно для заміни всіх букв відкритого тексту. Наприклад, ключове слово ВАЗА означає наступну послідовність зрушень букв відкритого тексту 3191319131913191... «Наприклад, відкритий текст криптографія при такому способі шифрування перетвориться в шифртекст НССРХПЛСГХСА.

Подальший розвиток ідеї ключового слова, а саме, ідея запам'ятовувати спосіб перетворення відкритого тексту за допомогою якої книги, призвело до виникнення різних видів так званих книжкових шифрів. Вони добре відомі любителям детективної і пригодницької літератури.

Ключ.

Під ключем в криптографії розуміють змінний елемент шифру, який застосований для шифрування конкретного повідомлення, найдавнішому шифрі «Сціталь», ключем є діаметр сціталя.

У шифри типу шифру Цезаря ключем є величина зсуву літер шифр-текста щодо букв відкритого тексту.

Навіщо ж потрібен ключ? З попереднього викладу зрозуміло, що придумування хорошого шифру - справа трудомістка. Тому бажано збільшити «час життя» хорошого шифру і використовувати його для шифрування як можна більшої кількості повідомлень. Але при цьому виникає небезпека, що супротивник вже розгадав (розкрив) шифр і читатиє захищаєму інформацію. Якщо ж у шифрі є змінний ключ, то, замінивши ключ, можна зробити так, що розроблені противником методи вже не дають ефекту. Цей принцип особливо корисний і важливий у тих випадках, коли застосовані дорогі шифрувальні машини (шифрмашини) у великих мережах зв'язку.

Описані міркування привели до того, що безпека захищаємої інформації стала визначатися в першу чергу ключем. Сам шифр, шифрмашина або принцип шифрування стали вважати відомими противнику і доступними для попереднього вивчення. А для супротивника з'явилися нове завдання - визначити ключ, після чого можна легко прочитати зашифровані на цьому ключі повідомлення. Законні користувачі, перш ніж обмінюватися шифрованими повідомленнями, повинні таємно від противника обмінятися ключами або встановити однаковий ключ на обох кінцях каналу зв'язку.

Шифрування з використанням симетричного та асиметричного ключа

Симетричні алгоритми шифрування — алгоритми, які застосовуються при шифруванні інформації. Особливість симетричних алгоритмів шифрування полягає у тому, що ключ шифрування та розшифрування однаковий, тобто з його допомогою можна як зашифрувати, так і розшифрувати (відновити) повідомлення. Симетричні алгоритми шифрування можна розділити на потокові та блочні алгоритми шифрування. Потокові алгоритми шифрування послідовно обробляють текст повідомлення. Блочні алгоритми працюють з блоками фіксованого розміру. Як правило, довжина блоку дорівнює 64 бітам, але, в алгоритмі AES використовуються блоки довжиною 128 біт.

Симетричні алгоритми шифрування не завжди використовуються самостійно. В сучасних криптоситемах, використовуються комбінації симетричних та асиметричних алгоритмів, для того, аби отримати переваги обох схем. До таких систем належить SSL, PGP та GPG. Асиметричні алгоритми використовуються для розповсюдження ключів швидших симетричних алгоритмів. До деяких відомих, поширених алгоритмів з гарною репутацією належать: Twofish, Serpent, AES (або Рейндайль), Blowfish, CAST5, RC4, TDES (3DES), та IDEA.

В основному, симетричні алгоритми шифрування вимагають менше обчислень, ніж асиметричні. На практиці, це означає, що якісні асиметричні алгоритми в сотні або в тисячі разів повільніші за якісні симетричні алгоритми. Недоліком симетричних алгоритмів є необхідність мати секретний ключ з обох боків передачі інформації. Так як ключі є предметом можливого перехоплення, їх необхідно часто змінювати та передавати по безпечних каналах передачі інформації під час розповсюдження.

При застосуванні із асиметричними алгоритмами шифрування для передачі ключів, майже завжди використовуються генератори криптографічно стійких псевдовипадкових чисел для генерування симетричних ключів сеансу. Однак, брак достатнього рівня випадковості в цих генераторах, або в їх початкових векторах, в минулому часто призводив до втрати конфіденційності при передачі даних. Дуже ретельний підхід до впровадження криптосистеми та генерація випадкових чисел із використанням високоякісних джерел випадкових чисел є дуже важливим для збереження конфіденційності даних, що передаються.

Асиметричне шифрування

Асиметричне шифрування (або криптографічна система з відкритим ключем) - система шифрування та/або електронного цифрового підпису (ЕЦП), при якій відкритий ключ передається з відкритого (тобто незахищеному, доступному для спостереження) каналу, і використовується для перевірки ЕЦП і для шифрування повідомлення. Для генерації ЕЦП і для розшифрування повідомлення використовується секретний ключ. Криптографічні системи з відкритим ключем в даний час широко застосовуються в різних мережевих протоколах, зокрема, в протоколах TLS і його попереднику SSL (що лежать в основі HTTPS), в SSH.

Ідея криптографії з відкритим ключем дуже тісно пов'язана з ідеєю односторонніх функцій, тобто таких функцій f (x), що за відомим x досить просто знайти значення f (x), тоді як визначення x з f (x) складно в сенсі теорії.

Але сама одностороння функція марна в застосуванні: нею можна зашифрувати повідомлення, але розшифрувати не можна. Тому криптографія з відкритим ключем використовує односторонні функції з лазівкою. Лазівка - це якийсь секрет, який допомагає розшифрувати. Тобто існує такий y, що знаючи f (x), можна обчислити x.

Алгоритми криптосистеми з відкритим ключем можна використовувати:

· Як самостійні засоби для захисту переданої та збереженої інформації

· Як засоби розподілу ключів. Звичайно за допомогою алгоритмів криптосистем з відкритим ключем розподіляють ключі, малі за об'ємом.. А саму передачу великих інформаційних потоків здійснюють за допомогою інших алгоритмів.

· Як засоби аутентифікації користувачів.

Переваги:

· Перевага асиметричних шифрів перед симетричними шифрами полягає у відсутності необхідності попередньої передачі особистого ключа по надійному каналу.

· У симетричної криптографії ключ тримається в секреті для обох сторін, а в асиметричної криптосистеми тільки один секретний.

· При симетричному шифруванні необхідно оновлювати ключ після кожного факту передачі, тоді як в асиметричних криптосистемах пару (E, D) можна не змінювати значний час.

· У великих мережах число ключів в асиметричної криптосистеми значно менше, ніж у симетричною.

Недоліки:

· Перевага алгоритму симетричного шифрування над несиметричним полягає в тому, що в перший відносно легко внести зміни.

· Хоча повідомлення надійно шифруються, але «засвічуються» одержувач і відправник самим фактом пересилання шифрованого повідомлення.

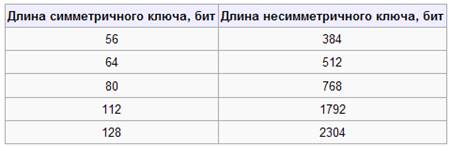

· Несіметрічні алгоритми використовують більш довгі ключі, ніж симетричні. Нижче наведена таблиця, що зіставляє довжину ключа симетричного алгоритму з довжиною ключа несиметричного алгоритму з аналогічною криптостійкість (таб. 1.1).

Таблиця 1.1

Довжини симетричних і несиметричних ключів

· Процес шифрування-розшифрування з використанням пари ключів проходить на два-три порядки повільніше, ніж шифрування-розшифрування того ж тексту симетричним алгоритмом.

У чистому вигляді асиметричні криптосистеми вимагають істотно великих обчислювальних ресурсів.

5. Атака на шифр і стійкість шифру.

Під атакою на шифр розуміють спробу розтину цього шифру.

Під стійкістю шифру розуміють здібності шифру протистояти всіляким атакам на нього.

Поняття стійкості шифру є центральним для криптографії. Хоча якісно зрозуміти його досить легко, але отримання строгих доказових оцінок стійкості для кожного конкретного шифру - проблема невирішена. Це пояснюється тим, що до цих пір немає необхідних для вирішення такої проблеми математичних результатів. Тому стійкість конкретного шифру оцінюється тільки шляхом всіляких спроб його розтину і залежить від кваліфікації криптоаналітиків атакуючих шифр. Останню процедуру іноді називають перевіркою стійкості.

Важливим підготовчим етапом для перевірки стійкості шифру є продумування різних передбачуваних можливостей, за допомогою яких супротивник може атакувати шифр. Поява таких можливостей у супротивника зазвичай не залежить від криптографії, це є деякою зовнішньої підказкою та суттєво впливає на стійкість шифру. Тому оцінки стійкості шифру завжди містять ті припущення про противника, в умовах яких ці оцінки отримані.

Насамперед, зазвичай вважається, що супротивник знає сам шифр і має можливості для його попереднього вивчення. Противник також знає деякі характеристики відкритих текстів (захищаємої інформації), наприклад, загальну тематику повідомлень, їх стиль, деякі стандарти, формати і т.д.

З більш специфічних наведемо ще три приклади можливостей супротивника:

▪ противник може перехоплювати всі шифровані повідомлення, але не має відповідних їм відкритих текстів;

▪ противник може перехоплювати всі шифровані повідомлення і добувати відповідні їм відкриті тексти;

▪ противник має доступ до шифру (але не до ключів!) і тому може зашифровувати і дешіфровивать будь-яку інформацію.

Протягом багатьох століть серед фахівців не вчухали суперечки про стійкість шифрів і про можливість побудови абсолютно стійкого шифру. Наведемо два характерних висловлювання з цього приводу.

Англійський математик Чарльз Беббідж (XIX в):

«Кожна людина, навіть якщо він не знайомий з технікою розтину шифрів, твердо вважає, що зможе винайти абсолютно стійкий шифр, і чим більше розумний і освічений ця людина, тим більш твердо це переконання. Я сам поділяв цю впевненість протягом багатьох років».

«Батько кібернетики» Норберт Вінер (XX в):

«Будь-який шифр може бути розкритий, якщо тільки в цьому є нагальна необхідність і інформація, яку передбачається отримати, коштує витрачених коштів, зусиль і часу...»

6. Криптографія та кріптологія

Криптпология - наука, що складається з двох гілок: криптографії та криптоаналізу. Криптографія - наука про способи перетворення (шифрування) інформації з метою її захисту від незаконних користувачів.

Криптоаналіз - наука (і практика її застосування) про методи та способи розтину шифрів, останнім часом поряд зі словом «криптографія» часто зустрічається і слово «кріптологія», але співвідношення між ними не завжди розуміється правильно.

Однак, досить часто в літературі з криптографії термін криптографія вживається в загальному сенсі як синонім криптології. Захист інформації є більш широкою сферою, що охоплює крім теоретичних основ, також технічні засоби, юридичні аспекти і т.д.. Тайнопис, також є більш широким поняттям.

Повідомлення шифрується для того, щоб воно стало незрозумілим, а кодується для того, щоб бути зрозумілим навіть після часткового спотворення через природних перешкод в каналі зв'язку. Ці два терміни слід чітко розмежовувати тим, що на практиці одна і та ж інформація може підлягати обом дій - в типовій ситуації текст кодують в двійкову послідовність, її шифрують, а отриманий криптотексті перед відправкою кодують за допомогою коду, який дозволить виправити помилки після передачі. Як рівноправні терміни можуть вживатися дієслова шифрувати і кріптованние і віддієслівний іменник шифрування. Виключно справою смаку є вибір між словосполученнями розкрити криптосистему і зламати криптосистему. Нарешті, криптотексті має синонім криптограма, який зустрічається частіше в популярній, ніж у професійній літературі.

Співвідношення криптографії та криптоаналізу очевидно: криптографія - захист, тобто розробка шифрів, а криптоаналіз - напад, тобто атака на шифри. Однак ці дві дисципліни пов'язані один з одним, і не буває хороших криптографів, які не володіють методами криптоаналізу. Справа в тому, що стійкість розробленого шифру можна довести лише за допомогою проведення різних атак на шифр, стаючи подумки в становище противника.

Криптологія - це наука, що вивчає методи шифрування, дешифрування якої небудь інформації.

Дешифрування - це зворотний процес, тобто з незрозумілого, таємничого буквосполучення отримання цілком осмисленої інформації.

7. Криптографія та рівень технологій

Результати криптографії реалізуються у вигляді шифруючих пристроїв, вбудованих в сучасні мережі зв'язку. Тому криптографи обмежені у виборі засобів тим рівнем техніки і технології, який досягнутий на даний момент. Така залежність відбивається і на виборі використовуваного в криптографії математичного апарату.

Умовно можна виділити три принципово різні етапи в розвитку математичного апарату криптографії:

1) До 40 - х років XX століття були тільки електромеханічні шіфрмашіна, тому і спектр математичних перетворенні був обмежений: застосовувалися в основному методи комбінаторного аналізу та теорії ймовірностей.

2) Після появи електронної техніки, а тим більше комп'ютерів, сильно змінився і математичний апарат криптографії. Отримали розвиток прикладні ідеї і методи теорії інформації, алгебри, теорії кінцевих автоматів.

3) Роботи Діффі і Хеллмена (70- ті роки) послужили поштовхом для бурхливого розвитку нових напрямків математики: теорії односторонніх функцій, доказів з нульовим розголошенням. Зараз прогрес саме в цих напрямках визначає практичні можливості криптографії.

8. Типологія загроз для інформації.

Автоматизована система (АС) - це організаційно-технічна система, що об'єднує обчислювальну систему, фізичне середовище, персонал і оброблювану інформацію.

Захист інформації в АС (іnformation security, computer system security) - діяльність, яка спрямована на забезпечення безпеки оброблюваної в АС інформації та АС у цілому і дозволяє запобігти або ускладнити можливість реалізації загроз, а також знизити величину потенційних збитків внаслідок реалізації загроз.

Комплексна система захисту інформації (КСЗІ) - сукупність організаційних і інженерних заходів, програмно-апаратних засобів, які забезпечують захист інформації в АС.

Загроза - потенційно можлива подія, дія, процес або явище, яке може привести до нанесення збитку інтересам певної фізичної чи юридичної особи. Реалізацією загрози є порушення роботи системи. Загрози поділяються на природні та штучні.

Природні загрози - загрози, викликані дією на АС об'єктивних фізичних процесів або стихійних природних явищ, незалежних від людини. До них відносяться: стихійні лиха, магнітні бурі, радіоактивне випромінювання, опади тощо, а також загрози опосередковано технічного характеру, пов'язані з надійністю технічних засобів обробки інформації і підсистем забезпечення АС.

Штучні загрози - такі, що викликані діяльністю людини. Вони поділяються на:

•ненавмисні - загрози, пов'язані з випадковими діями людей, через незнання, халатність, цікавість, але без злого наміру.

•навмисні - дії людини, що здійснюються умисне для дезорганізації роботи системи, виведення її з ладу, для незаконного проникнення в систему і несанкціонованого доступу до інформації.

Система складових загроз безпеки даних представлена в табл. 1.2.

Таблиця 1.2

Класифікаційні складові загроз безпеки інформації

Дата публикования: 2015-11-01; Прочитано: 6287 | Нарушение авторского права страницы | Мы поможем в написании вашей работы!