|

Главная Случайная страница Контакты | Мы поможем в написании вашей работы! | |

Угрозы информационной безопасности

|

|

Угрозы информационной безопасности делятся на два типа — естественные и искусственные. Естественные угрозы обусловливаются природными факторами (наводнения, землетрясения и другие стихийные бедствия), последствиями техногенных катастроф (пожары, взрывы и др.). Чаще все ИС страдают от искусственных угроз (преднамеренных Знание возможных угроз и уязвимых мест информационные системы необходимо для того, чтобы выбрать наиболее эффективные средства обеспечения безопасности.

Угроза характеризуется следующими параметрами: источник угрозы, метод воздействия, уязвимые места, которые могут быть использованы, ресурсы (активы), которые мог пострадать.

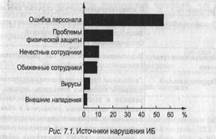

Источники угроз безопасности могут находиться к внутри информационной системы (внутренние), так и (внешние). Для одной и той же угрозы (например, кражи) методы противодействия для внешних и внутренних источников будут разными. Самыми частыми и опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих ИС. Иногда такие ошибки приводят к прямому ущербу (неправильно введенные данные, ошибка в программе, вызвавшая остановку или разрушение системы) u/или созданию «слабых» мест, которыми могут воспользоваться злоумышленники. Согласно данным Национального института стандартов и технологий США, 55 % случаев нарушения безопасности информационной системы являются следствием непреднамеренных ошибок (рис. 7.1). Работа в сети Интернет делает этот фактор достаточно актуальным, причем источником ущерба могут быть действия как отдельных пользователей и организаций, так и технологии сети Интернет, что особенно опасно.

Большой ущерб наносят кражи и подлоги, где в большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами.

Преднамеренные попытки получения несанкционированного доступа через внешние коммуникации занимают в настоящее время около 10 % всех возможных нарушений. В сети Интернет почти каждый Интернет-сервер по нескольку раз в день подвергается попыткам проникновения.

Угрозы информационной безопасности можно разделить:

• на конструктивные — основной целью несанкционированного доступа является получение копии конфиденциальной информации;

• деструктивные — несанкционированный доступ приводит к потере (изменению) данных или прекращению сервиса.

В общем случае источники угроз определить нелегко. Они могут варьироваться от неавторизованных вторжений злоумышленников до компьютерных вирусов.

Классификация угроз информационной безопасности приведена в табл. 7.1.

Таблица 7.1 Классификация угроз информационной безопасности

| Признаки классификации угроз | Угрозы |

| Доступность | С использованием доступа, скрытых каналов |

| Способ воздействия | Непосредственное воздействие на объект атаки Воздействие на систему разрешений Опосредованное воздействие |

| Использование средств атаки | Использование штатного ПО, разработанного ПО |

| Территориальный | Глобальные: перераспределение национальных интересов отдельных государств, передел зон влияния и рынков сбыта, недружественная политика иностранных государств в области глобального информационного мониторинга,! деятельность иностранных разведывательных и специальных служб, преступные действия международных групп Региональные: преступность в информационной сфере Локальные: перехват электромагнитных излучений, применение подслушивающих устройств, дистанционное фотографирование, внедрение компьютерных вирусов, злоумышленный вы- |

| вод из строя механизмов, использование программ -ловушек, незаконное подключение к линиям связи и др. | |

| Объект, на который нацелена угроза | Данные, программы, аппаратура, поддерживающая инфраструктура |

| Способ осуществления | Случайные (преднамеренные), действия природного (техногенного) характера |

| Расположение источника угроз | Внутри или вне ИС |

Утечка конфиденциальной информации — это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе. Пути утечки конфиденциальной информации: разглашение, уход информации по различным техническим каналам, несанкционированный доступ.

Появляется множество вредоносных программ, что не позволяет разработать постоянные и надежные средства защиты от них. Разновидности вредоносных программ (компьютерных вирусов) приведены в табл. 7.2.

Таблица 7.2 Классификация вредоносных программ

| Признак классификации | Виды вредоносных программ |

| Вид среды обитания | Файловые вирусы, заражающие программные файлы (компоненты операционной системы; ЕХЕ- и СОМ-файлы; драйверы устройств, SYS- и BIN-файлы; объектные файлы — OBJ-файлы; исходные программы на языках программирования; пакетные файлы — ВАТ-файлы, объектные библиотеки — LIB-файлы и т.д.) Загрузочные вирусы, заражающие загрузочную область диска Файлово-загрузочные вирусы заражают как программные файлы, так и загрузочные записи дисков | |

| Способ запуска на выполнение | Нерезидентные вирусы, однократно запускающиеся на выполнение после загрузки инфицированной программы Резидентные вирусы, остающиеся после завершения выполнения инфицированной программы в оперативной памяти, выполняя при этом деструктивные действия и заражая программные файлы многократно |

| Способ маскировки | Не маскирующиеся вирусы Маскирующиеся вирусы: самошифрующиеся вирусы — расшифровываются для выполнения перед началом работы вируса невидимые вирусы («стелс-вирусы») — маскируется их наличие в программе-вирусоноси-теле или оперативной памяти, где вирус присутствует резидентно мутирующие вирусы — со временем автоматически видоизменяются |

| Способ распространения | Троянские программы маскируются под полезную или игровую программу, выполняя во время своего функционирования еще и разрушительную работу, в отличие от вирусов не могут размножаться и внедряться в другие программные продукты Программы-репликаторы («черви») создаются для распространения по узлам сети компьютерных вирусов, сами репликаторы непосредственно разрушительных действий не производят, они могут размножаться без внедрения в другие программы и включать в себя компьютерные вирусы Захватчик паролей — программы, специально предназначенные для воровства паролей |

Источниками угроз могут выступать: сама ИС (нарушение информационного обслуживания — задержка предоставления информационных ресурсов абоненту, вызывающая нерациональные действия пользователя); пользователи при незаконном захвате привилегий.

На угрозы ИБ влияют различные факторы:

• политические: изменение геополитической обстановки, информационная экспансия, изменение политической системы, системы управления, нарушение информационных связей в результате образования новых государств, стремление стран к более тесному сотрудничеству, низкая общая правовая и информационная культура в обществе;

• экономические: переход к рыночной экономике, критическое состояние отраслей «промышленности, расширяющаяся кооперация с зарубежными странами;

• организационно-технические: недостаточная нормативно-правовая база в сфере информационных отношений, рост объемов информации, передаваемой по каналам связи, обострение криминогенной обстановки и др.

В последнее время широкое распространение получила компьютерная преступность — любые незаконные, неправомерные, неэтичные действия, связанные с автоматической обработкой и передачей данных. Существенными причинами активизации компьютерных преступлений являются:

• переход от традиционной «бумажной» технологии хранения и передачи сведений на электронную при недостаточном развитии технологий защиты информации;

• объединение вычислительных систем, создание глобальных сетей и расширение доступа к информационным ресурсам;

• усложнение программных средств и связанное с этим уменьшение их надежности и увеличение числа уязвимых мест.

Превращение компьютерной преступности в мировое явление потребовало международного сотрудничества и совместного противодействия компьютерным преступникам. В этих целях совершенствуется правовая база, в частности, вслед за европейскими странами в рамках СНГ заключаются межгосударственные договоры и соглашения, направленные на борьбу с компьютерной преступностью. Страны СНГ обязуются сотрудничать в целях обеспечения эффективного предупреждения, выявления, пресечения, раскрытия и расследования преступлений в сфере компьютерной информации, обеспечивать гармонизацию национального законодательства в области борьбы с преступлениями в сфере компьютерной информации. Преступление в сфере компьютерной информации — уголовно наказуемое деяние, предметом посягательства которого является компьютерная информация.

По соглашению стран СНГ в качестве уголовно наказуемых признаются совершаемые умышленно действия:

• неправомерный доступ к охраняемой законом компьютерной информации, если это повлекло уничтожение, блокирование, модификацию, копирование информации, нарушение работы компьютера или сети;

• создание, использование или распространение вредоносных программ;

• нарушение правил эксплуатации компьютера или сети имеющим доступ лицом, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации и причинение существенного вреда или тяжкие последствия;

• незаконное использование компьютерных программ и баз данных, являющихся объектами авторского права, присвоение авторства, если это причинило существенный ущерб.

Сотрудничество осуществляется в формах обмена информацией; запросов о проведении оперативпо-розыскных мероприятий; планирования и проведения скоординированных мероприятий и операций по предупреждению, выявлению, пресечению, раскрытия и расследования преступлений в сфере компьютерной информации; создания информационных систем, обеспечивающих выполнение задач по предупреждению, выявлению, пресечению, раскрытию и расследованию преступлений в сфере компьютерной информации; проведения совместных научных исследований по представляющим взаимный интерес проблемам борьбы с преступлениями в сфере компьютерной информации; обмена нормативными правовыми актами, научно-технической литературой по борьбе с преступлениями в сфере компьютерной информации и др.

Дата публикования: 2015-10-09; Прочитано: 736 | Нарушение авторского права страницы | Мы поможем в написании вашей работы!