|

Главная Случайная страница Контакты | Мы поможем в написании вашей работы! | |

Аппаратная защита от несанкционированного доступа

|

|

Некоторые концентраторы предполагают базовую шифрацию данных. Данный способ защиты работает только в случаях использования в сети оборудования одного производителя. Т.к. концентратор имеет дополнительные функции, то некоторые из них могут потребовать конфигурирование. Обычно для конфигурирования используется интерфейс RS-232 через отдельный порт на концентраторе. Кроме возможности конфигурирования предоставляется возможность контроля состояния концентратора. При построении сетей на базе стека протоколов TCP/IP для управления и конфигурирования используется протокол SNMP. Стекируемость позволяет минимизировать размеры устройств, позволяет обойти правила четырех последовательных подключений, упрощает управление стеком за счет единого модуля SNMP, при этом снижается стоим подключ 1узла.

Повторители и усилители (Repeaters).

Повторитель соединяет два сегмента сети, осуществляет промежуточное усиление цифрового сигнала. Повторитель используется в сетях цифровых сигналов – это прямая передача.

Усилитель усиливает и передает аналоговый сигнал. Существует временная задержка в повторителях и усилителях.

Мосты.

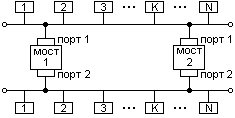

Прозрачные мосты самостоятельно строят адресную таблицу, на основании которой принимается решение о необходимости передачи кадров в соседний сегмент. Прозрачный мост строит таблицу на основании пассивного наблюдения за трафиком, циркулирующим в подключенных портах сегмента.

Каждый порт моста работает как конечный узел своего сегмента. Изначально порт моста работает в неразборчивом режиме захвата пакетов, когда весь трафик запоминается в буферной памяти. В отличие от повторителей, мост осуществляет передачу кадров с их буферизацией. При этом разрывается логика работы сегментов, как единой передающей среды.

После заполнения буфера производится анализ таблицы соединений, и если источник и приемник находится в разных сегментах, то мост выполняет операцию продвижения кадра на другой порт, предварительно получив доступ к другому сегменту. Если источник и приемник находится в одном сегменте, то выполняется операция фильтрации, заключающаяся в обнулении буфера.

После заполнения буфера производится анализ таблицы соединений, и если источник и приемник находится в разных сегментах, то мост выполняет операцию продвижения кадра на другой порт, предварительно получив доступ к другому сегменту. Если источник и приемник находится в одном сегменте, то выполняется операция фильтрации, заключающаяся в обнулении буфера.

Записи адресной таблицы могут быть статическими, которые создаются вручную администратором сети, и динамическими. Динамические записи имеют определенный срок действия, по истечении которого, строчка из таблицы может быть удалена, если не было ни одного кадра для заданного маршрута. Такой механизм позволяет автоматически реагировать на включение и выключение узлов сегментов сети.

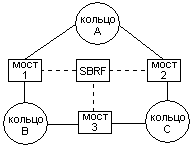

Мосты с маршрутизацией от источника. Данная аппаратура используется для технологий Token Ring и FDDI, которые используют топологию вида: кольцо. В основу работы такого моста положена технология SR (маршрутизация от источника). Станция отправитель помещает, посылаемый в другое кольцо, кадр, всю адресную информацию о промежуточных мостах и кольцах, которые должен пройти кадр до попадания к приемнику.

Мосты с маршрутизацией от источника. Данная аппаратура используется для технологий Token Ring и FDDI, которые используют топологию вида: кольцо. В основу работы такого моста положена технология SR (маршрутизация от источника). Станция отправитель помещает, посылаемый в другое кольцо, кадр, всю адресную информацию о промежуточных мостах и кольцах, которые должен пройти кадр до попадания к приемнику.

При получении кадра мост анализирует поле маршрутной информации на предмет наличия своего идентификатора. Если он там присутствует и сопровождается идентификатором кольца, которое подключено к данному мосту, то в этом случае мост производит копирование кадра в указанное кольцо. Одновременно исходная копия кадра возвращается по исходящему кольцу к станции отправителю с указанием, что кадр был скопирован и адрес получателя определен верно. При формировании кадра источником необходимо определять различия между передачей внутри кольца и между кольцами, для этого существует специальное поле.

«+»: 1) более рациональный выбор маршрутов

2) нет необходимости использовать вибрацию

3) высокая скорость передачи пакетов.

«-»: 1) очень высокая стоимость оборудования

2) непрозрачность сети, т.к. кольца имеют принудительно установленные номера

3) увеличение трафика за счет широковещ пакетов.

Петля.

Результаты наличия петли могут быть следующими:

1) размножение кадров

2) бесконечная циркуляция копий кадра по петле в противоположных направлениях, что ведет к засорению сети ненужным трафиком.

3) постоянные изменения адресных таблиц в мостах, что ведет к ухудшению их работы.

Дата публикования: 2015-10-09; Прочитано: 300 | Нарушение авторского права страницы | Мы поможем в написании вашей работы!